|

|

|

|

2024 yılı, Ağustos ayı sonuçları :

|

| |

|

|

|

|

| APT, yani Advanced Persistent Threat hedefin belli olduğu, saldırganın motivasyonunun uzun soluklu olduğu, kullanılan yöntemlerin detaylı aşamalardan oluştuğu ve yönteme göre tool'ların geliştirildiği saldırı türüne verilen addır. Stuxnet APT saldırılarına verilebilecek en güncel örnektir.

Hatırlarsanız sızma testlerinde kabul görmüş ve uygulanan methodoloji aşağıdaki adımlardan oluşmaktaydı:

Bilgi Toplama

Zayıflık Tarama

Sisteme Sızma

Kalıcı Olma

İzleri Temizleme

Rapo... [Devamı] |

| Bu yazı 16.08.2024 tarihinde, saat 20:28:05'de yazılmıştır. |

|

| |

|

|

|

|

| Her bug zafiyet demek değildir.

Her zafiyet bug demek değildir.

Her bug bir zafiyet değildir. Bir bug programda bir hata olarak kalabilir ama zafiyet sunan bir yanı olmayabilir. Her zafiyet de bir bug değildir. Bir zafiyet programda bir güvenlik problemi doğurur, fakat programın çalışması noktasında hata sunan bir yanı olmayabilir. Dolayısıyla programda bug bulmak her zaman zafiyet bulmak anlamına gelemeyeceği gibi programda zafiyet bulmak da her zaman programda bug bulduk anlamına gelem... [Devamı] |

| Bu yazı 16.08.2024 tarihinde, saat 20:37:54'de yazılmıştır. |

|

| |

|

|

|

|

|

a. CAPEC Nedir?

CAPEC, CWE ile kategorize edilmiş açıklık türleri listesindeki açıklıkların hangi tür saldırılarla sömürülebileceğini sunan bir saldırı deseni numaralandırma ve sınıflandırma standardıdır.

Saldırı deseni (attack pattern) demek saldırganlarca bir açıklığı sömürmede kullanılan yaklaşımı ifade eder. Saldırı desenlerinden bazısı şu şekildedir:

Http Response Splitting (CAPEC-34)

Session Fixation (CAPEC-61)

Cross Site Request Forgery (CAPEC-62)

SQL... [Devamı] |

| Bu yazı 17.08.2024 tarihinde, saat 16:08:14'de yazılmıştır. |

|

| |

|

|

|

|

| CTF, yani Capture The Flag geçmişi Roma dönemine dayanan uygulamalı, öğretici bir oyundur. Çeşitli tarih kitaplarında farklı milletlerin çocuklarını/gençlerini CTF oyunlarıyla savaşa hazırladıkları yazmaktadır. CTF’de amaç öğrenilen savunma ve saldırı tekniklerini pratiğe dökmektir.

Capture The Flag günümüzde beyaz şapkalı hackerlar arasında oynanan öğretici bir oyundur. Belirlenen hedefe ulaşmak ve bayrağı, yani hedef sistemdeki gizli bir unsuru (örn; metin dosyasını) önce kapmak için ... [Devamı] |

| Bu yazı 17.08.2024 tarihinde, saat 23:53:41'de yazılmıştır. |

|

| |

|

|

|

|

| MITRE firması 1999 yılında CVE adını verdiği bir sistem başlatmıştır. Açılımı Common Vulnerabilities and Exposures olan CVE ürünlerdeki kamuya yansımış açıklıkların numaralandırıldığı bir standarttır. 2005 yılında ABD devleti Ulusal Açıklık Veritabanı’nı (National Vulnerability Database - NVD’yi) başlatmıştır. ABD devletinin başlattığı Ulusal Açıklık Veritabanı MITRE firmasının hizmeti olan CVE veritabanı kayıtlarını xml / json feed’leri ile alır, kullanır ve üzerine ilave bazı ekstra bilgiler e... [Devamı] |

| Bu yazı 18.08.2024 tarihinde, saat 19:19:55'de yazılmıştır. |

|

| |

|

|

|

|

| CWE temel zafiyetleri numaralandırır. CVE ise bir uygulamanın spesifik bir versiyonundaki zafiyeti ifade eder.

CWE: Common Weakness Enumeration

CVE: Common Vulnerabilities Exposure

Yararlanılan Kaynak

https://danielmiessler.com/blog/difference-cve-cwe/

... [Devamı] |

| Bu yazı 19.08.2024 tarihinde, saat 00:12:56'de yazılmıştır. |

|

| |

|

|

|

|

|

a. Character Sets Nedir?

Karakterlere karşılık teorik, soyut sayılar eşleşmesinin yapıldığı karakterler kümesine character set (charset) adı verilir.

Örneğin "Unicode (Universal Character Set)" karakterlerin benzersiz decimal sayılarla ifade edildiği karakterler setine denir. Mesela A = 65, B = 66, C = 67 ,... olarak karakter setinde yer alır. Bu şekilde örneğin “hello” string'i Unicode karakter setinde

104 101 108 108 111

h e l l o

... [Devamı] |

| Bu yazı 19.08.2024 tarihinde, saat 13:34:27'de yazılmıştır. |

|

| |

|

|

|

|

| Herhangi bir sunucunun exploit'ini aramak istediğimizde google arama motoruna aşağıdaki anahtar kelimeler girilir.

Google Arama Kutusu:

Windows Server 2016 exploits

Windows Server 2012 exploits

...

Bu aramalar sonucunda CVE Details veritabanına götüren linke tıklanır.

cvedetails.com/product/34965/Microsoft-Windows-Server-2016.html?vendor_id=26

cvedetails.com/product/23546/Microsoft-Windows-Server-2012.html?vendor_id=26

...

... [Devamı] |

| Bu yazı 19.08.2024 tarihinde, saat 17:08:57'de yazılmıştır. |

|

| |

|

|

|

|

| Framework'ün ne olduğunu Metasploit Framework üzerinden anlatalım. Kaynaklarda anlatıldığı üzere Metasploit Framework'ünün birden fazla arayüzü olduğu söylenir. Bunlar Msfconsole, Armitage, Cobolt Strike,... vs. şeklinde sıralanırlar. Msfconsole'un en çok yeteneğe sahip arayüz olduğu söylenir. Peki ama Metasploit Framework nedir? Metasploit Framework denilen şey kategorize edilmiş dizinler topluluğudur. Yani aşağıdaki dizinlerin tamamına framework denmektedir.

Kali Konsol:

... [Devamı] |

| Bu yazı 19.08.2024 tarihinde, saat 18:20:45'de yazılmıştır. |

|

| |

|

|

|

|

| Bu makalede mirazi zararlısından bahsedilecektir. Blog'daki diğer ilintili makaleler şu şekildedir:

Mirai Zararlısı Nedir?

Curl ile Http Taleplerinde Bulunma

Konsoldan Http Talep Yapma

Telnet & Netcat ile Http Taleplerinde Bulunma

Şimdi Mirai zararlısını açıklamaya geçelim. Mirai 2016’nın sonlarında öne çıkan (daha önceki yıllar içerisinde de aktif olduğu düşünülen), linux bazlı internete açık IoT cihazları ele geçiren, ve bu ele geçirilmiş cihazl... [Devamı] |

| Bu yazı 19.08.2024 tarihinde, saat 19:09:58'de yazılmıştır. |

|

| |

|

|

|

|

| Normalde internet üzerinden alışveriş yapacak bir müşteri alışveriş yapacağı her e-ticaret sitesine kredi kart bilgilerini girmek durumundadır ve o şekilde alışverişini gerçekleştirebilecektir. Fakat Paypal ile kredi kart bilgileri sadece paypal'a verilir ve müşteri e-ticaret sitelerinde paypal hesabını kullanarak alışverişini gerçekleştirir. Burada güvenliğe dokunan bir nokta vardır. Piyasada yüzlerce yalan yanlış e-ticaret sitesi vardır. Müşteri eğer paypal kullanmazsa sahte bir e-ticaret site... [Devamı] |

| Bu yazı 19.08.2024 tarihinde, saat 19:26:38'de yazılmıştır. |

|

| |

|

|

|

|

| RAT, yani Remote Access Trojan kötü amaçlı yazılımlar arasında (malware'ler arasında) en önde gelen yazılımlardan biridir. RAT yazılımları hedef sisteme bulaştığında (örn; bir email attachment'ı ile indirildiğinde ya da bir link ile indirildiğinde) saldırgan hedef sistem üzerinde root yetkisine sahip olur ve sonra hedef sistemin monitörünü izleyebilir, klavyesini ve faresini dilediği gibi kullanabilir, klavyesinde tuşlananları okuyabilir, dosya silebilir / değiştirebilir / oluşturabilir, mikrofo... [Devamı] |

| Bu yazı 19.08.2024 tarihinde, saat 19:32:09'de yazılmıştır. |

|

| |

|

|

|

|

|

a. Ransomware Tanımı

Saldırganın hedef sistemdeki verileri kuvvetli bir şekilde şifrelemesi ve hedef sistem sahibinin saldırgandan gelen para talebini ödememesi durumunda dosyalarına erişememesine ransomware saldırısı denir.

b. Ransomeware'e Örnek

Mobil telefona yapılan bir ransomware saldırısında kullanıcının telefonuna kilit ekranı gelebilir ve kullanıcı kilit ekranını geçemeyeceğinden telefonunu kullanamaz hale gelebilir. Veyahut bilgisayara yapılan bir ransomw... [Devamı] |

| Bu yazı 19.08.2024 tarihinde, saat 19:43:39'de yazılmıştır. |

|

| |

|

|

|

|

| Birçok kişi bir siteye erişim elde ettikten sonra shell atmaya çalışır. Ancak birkaç yöntem denemesine rağmen başaramaz ve pes eder. Bu konuda sizlere 20 temel shell atma yöntemini anlatacağım. Bu 20 yöntem dilendiği takdirde 40, 50 de olabilir.

NOT:

1.Yöntemden 7.yönteme kadarki anlatılanlar sitede bir upload butonu bulunduğu varsayılarak anlatılmıştır.

1. Yöntem

Bazı eski sitelerde sadece script tabanlı dosya uzantı kontrolü yapılır. Bu kontrolü aşmak için script'in sonu... [Devamı] |

| Bu yazı 19.08.2024 tarihinde, saat 21:15:10'de yazılmıştır. |

|

| |

|

|

|

|

| Bir önceki konumda size "Bir Siteye Shell Atmanın 20 Temel Yöntemi"nden bahsetmiştim. Bu konuyu daha iyi anlamanız için önce onu okumanızı tavsiye ederim. Şimdi de size bir siteye shell atılmasını engellemenin yöntemlerini öğreteceğim. Anlatacağım adımlar birbirinden bağımsızdır. Bu şekilde istediklerinizi kendi sisteminizde uygulayabilirsiniz. Adımlarda kod olarak detaya inmedim. Zira her sistemin kodlaması kendine özgündür. Buradaki mantığı alıp kendi sisteminize göre uyarlamalısınız.

... [Devamı] |

| Bu yazı 21.08.2024 tarihinde, saat 16:46:11'de yazılmıştır. |

|

| |

|

|

|

|

|

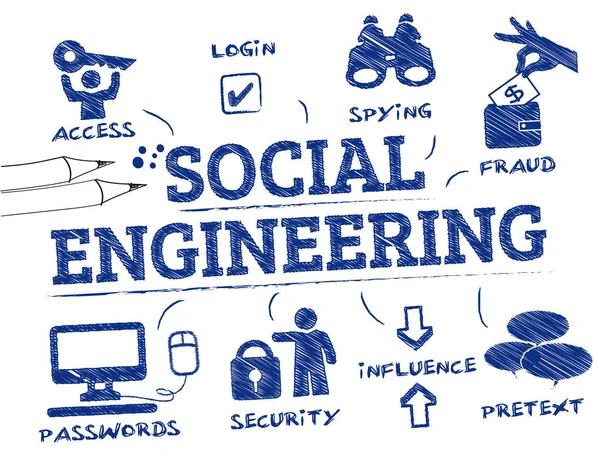

- Phishing

Email yoluyla yapılan sosyal mühendislik saldırılarına denir.

- Spear Phising

Email yoluyla yapılan sosyal mühendislik saldırılarına denir. Fakat Spear Phising spesifik bir kimseye ya da spesifik bir organizasyona email yoluyla yapılan sosyal mühendislik saldırısına denirken Phising kitlesel olarak ele geçen herkese email yoluyla yapılan sosyal mühendislik saldırılarına denir.

- Baiting

Malware içeren bir USB flash'ının bir ortamda bırak... [Devamı] |

| Bu yazı 21.08.2024 tarihinde, saat 17:13:05'de yazılmıştır. |

|

| |

|

|

|

|

| Stagefright Android'de video, müzik, resim gibi multimedia dosyalarının işlenmesi için kullanılan yazılımsal kütüphaneye verilen addır. Dolayısıyla Stagefright android işletim sistemlerinin ana bileşenlerinden bir tanesidir. Stagefright kütüphanesinin açığından faydalanan Stagefright virüsü ise mobil dünyanın gördüğü en tehlikeli güvenlik açığını teşkil etmektedir. Öyle ki bu açık 2015 yılında fark edildikten sonra Google ayda bir güvenlik yaması (güncelleştirmesi) yapmak zorunda kalmıştır. Açık... [Devamı] |

| Bu yazı 21.08.2024 tarihinde, saat 22:20:01'de yazılmıştır. |

|

| |

|

|

|

|

| Vulnerability Scanner'lar hedef sistemi tararken öncelikle port taraması yaparak hedef sistemin açık veya filtreli portlarını keşfederler. Eğer açık portlarda yer alan servis bilgilerini sezebilirlerse veyahut keşfedebilirlerse daha sonra Scanner'ın kendi veritabanında yer alan güvenlik zafiyetli servislerin isimleriyle keşfedilen servisin ismini karşılaştırırlar. Eğer eşleşme gerçekleşirse bu sistemde servisin adıyla anılan atıyorum XYZ zafiyeti var derler. Fakat Vulnerability Scanner'lar keşfe... [Devamı] |

| Bu yazı 21.08.2024 tarihinde, saat 22:31:46'de yazılmıştır. |

|

| |

|

|

|

|

|

a)

XOR Operatörü / Kapısı

Kriptolojiyi anlamak için XOR operatörü / kapısı önemlidir.

b)

XOR Operatörü / Kapısı Nasıl Çalışır?

XOR (⊕) operatörü şu şekilde işler:

0 ⊕ 0 = 0

0 ⊕ 1 = 1

1 ⊕ 0 = 1

1 ⊕ 1 = 0

Yani

“0 ⊕ 0” ve “1 ⊕ 1” durumlarında 0 çıkışı,

“0 ⊕ 1” ve “1 ⊕ 0” durumlarında 1 çıkışı

vermektedir.

c)

XOR Operatörü / Kapısı ile Şifreleme

Key ... [Devamı] |

| Bu yazı 21.08.2024 tarihinde, saat 23:17:36'de yazılmıştır. |

|

| |

|

|

|

|

|

a. ASP.NET'te .config Dosyalarının Hiyerarşisi

ASP.NET'te config dosyaları xml dosyalarıdır. Sunucunun tamamında (tüm alt virtual host'larda) yapılandırma yapmak için machine.config kullanılmaktadır. Windows makinalarda machine.config dosyası aşağıdaki şekilde bulunur:

Powershell:

( Windows Server 2012 sanal makinada denendi ve başarılı olundu. Diğer Windows sunucularda da başarılı olacağı tümevarımını yapabiliriz. )

[System.Runtime.InteropService... [Devamı] |

| Bu yazı 22.08.2024 tarihinde, saat 19:22:51'de yazılmıştır. |

|

| |

|

|

|

|

| Authentication demek sisteme login olmak demektir. Authorization demek ise login olunan sistemde hangi kaynaklara erişebileceğimiz demektir.

Authentication : Kimlik Doğrulama

Authorization : Yetkilendirme

Yararlanılan Kaynak:

Tubitak SGE Web Güvenliği Eğitimi, 03.05.2017

... [Devamı] |

| Bu yazı 22.08.2024 tarihinde, saat 19:39:09'de yazılmıştır. |

|

| |

|

|

|

|

| Saldırganların hedef bir web uygulamasındaki csrf korunaksız bir html form’unu uzaktan kurbanlara çeşitli yollarla submit’lettirmesine csrf saldırısı adı verilir. Bu saldırı yoluyla kurbanların istemeden ve farkına dahi varmadan web uygulamasında çeşitli aksiyonlar alması sağlanır. Bu saldırıdan kurbanların istemediği eylemleri yaparak zarar görmesini engellemek için web uygulamalarındaki html form’ları içerisine hidden bir alan ilave edilir. Bu hidden alan csrf jetonudur ve random bir string tu... [Devamı] |

| Bu yazı 22.08.2024 tarihinde, saat 21:43:35'de yazılmıştır. |

|

| |

|

|

|

|

| Cross Site Request Forgery nedir ve nasıl SameSite bayrağı ile önlenir konulu bu yazı için önce csrf'nin temel nedeni olan third party cookie'den, sonra csrf 'nin tam olarak ne olduğundan ve son olarak da samesite bayrağının ne olduğu ve csrf'yi nasıl durdurulabileceğinden bahsedilecektir.

a. Third Party Cookie Nedir?

Bir web sayfasını ziyaret ettiğimizde talep ettiğimiz web sitesi başka bir web sitesinden CDN linki ile javascript kütüphanesi ya da font talep edebilir. Örneğin ... [Devamı] |

| Bu yazı 22.08.2024 tarihinde, saat 22:04:56'de yazılmıştır. |

|

| |

|

|

|

|

|

a. Edge

Edge tarayıcılarda tarayıcıyı cache’ini de dahil ederek komple refresh’lemek için F12 yapıp tarayıcı ekranıda açılan alt panelden aşağıdaki resimde gösterildiği gibi Network sekmesine gelinmelidir ve belirtilen simgeye bir kez tıklanıp ardından sayfayı F5 ile refresh’lemek gerekir. Böylelikle ilgili web uygulaması için cache’de tutulan css, js gibi dosyalar local’den değil de ilgili web sunucudan tekrar getittirilerek örneğin web uygulamasında yapılan front-end değişiklikl... [Devamı] |

| Bu yazı 25.08.2024 tarihinde, saat 07:46:55'de yazılmıştır. |

|

| |

|

|

|

|

| Blog sitendeki Blind SQL Injection (Low Level) makalesi içerisinde belirttiğin üzere Blind SQL Injection saldırılarında UNION kullanılamaz demişsin ama nedenini tam izah etmemişsin. O nedenle bu belge bunu izah etmek için hazırlanmıştır.

Hatırlarsan SQL Injection saldırılarında UNION keyword'üyle ekstradan bir sorgu ekliyorduk ve böylece while() döngüsü bizim için bir kez daha dönüyordu. Böylece eklemlediğimiz sorgudaki kritik bilgiler (veritabanı adı, tablo adı, kolon adı, kullanıcı ad... [Devamı] |

| Bu yazı 25.08.2024 tarihinde, saat 08:16:09'de yazılmıştır. |

|

| |

|

|

|

|

| Bu makalede http range başlığı açıklanacaktır. Bu makale haricinde range başlığının nasıl suistimal edilip servis dışı bırakma saldırısı olarak kullanılabileceğini anlatan bir başka makale daha vardır. Dolayısıyla blog'daki ilintili makaleler şu şekildedir:

HTTP Range Başlığı Nedir?

Apache Range Saldırıları ile Apache Web Sunucuları Servis Dışı Bırakma

Range Saldırısı ile Windows IIS Web Sunucuları Servis Dışı Bırakma

Şimdi http range neymiş onu görelim.

HT... [Devamı] |

| Bu yazı 25.08.2024 tarihinde, saat 08:49:36'de yazılmıştır. |

|

| |

|

|

|

|

| Bildiğin gibi includekarabuk.com sitesi bir shared host tipi server’da depolu vaziyettedir. Yani blog sitemin depolu olduğu sunucuda başka web siteleri de yer almaktadır. Hem de yüzlerce… Bu web sitelerinin neler olduğunu öğrenmenin 3 farklı yolu vardır. Bunlardan birincisi bir Kali tool’u olan dig’dir. İkincisi bing arama moturudur. Üçüncüsü ise bu tür hizmet veren çeşitli 3.parti web siteleridir.

1. The dig tool

Birinci yöntem için Reverse Dns Replication (ters dns ekosu) yap... [Devamı] |

| Bu yazı 25.08.2024 tarihinde, saat 09:47:33'de yazılmıştır. |

|

| |

|

|

|

|

|

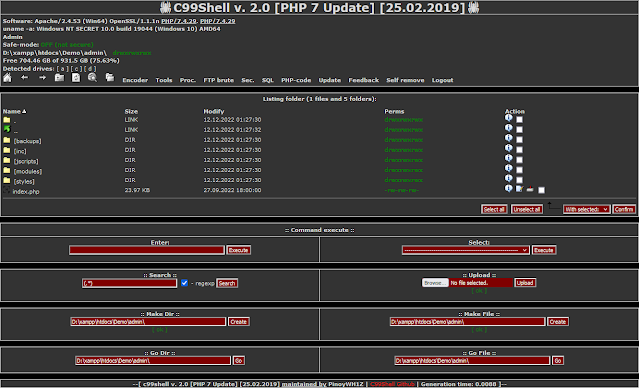

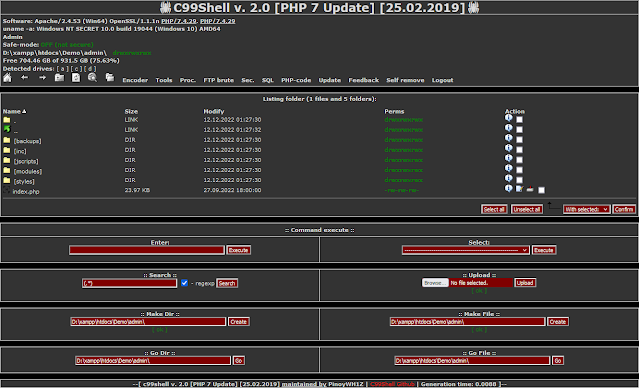

a. Tanım

Bir sunucuda yer alan tüm web sitelerine index atmaya denir.

b. Mass Deface Saldırı Yöntemi

Adımlar şu şekildedir:

Mass Deface (Kitlesel Tahrif) shell'ini edin.

Sunucuya bir şekilde c99.php gibi bir shell upload et.

c99.php shell'i üzerinden dizin olarak kök dizinine (public_html'ye) var. Kök dizinde her site için sıra sıra dizilmiş klasörler olduğunu görürsün.

Mass deface shell'ini c99.php üzerinden upload'la.

Mass Deface shell'ine eriş ... [Devamı] |

| Bu yazı 25.08.2024 tarihinde, saat 09:51:55'de yazılmıştır. |

|

| |

|

|

|

|

| Cookie Not Marked as Secure, Cookie Not Marked as HttpOnly ve SameSite Cookie Not Implemented kullanıcı çerezlerinin secure, httponly ve samesite flag'leri ile koruma altına alınmayışını ifade etmektedir. Secure, HttpOnly ve SameSite flag'leri birer Set-cookie başlığı anahtar kelimeleridir.

a. Set-Cookie Başlığı Nedir?

Set-cookie kullanıcı çerezlerini sunucudan kullanıcıya göndermek için kullanılan bir http response başlığıdır. Syntax'ı ise şu şekildedir:

Set-Cookie... [Devamı] |

| Bu yazı 25.08.2024 tarihinde, saat 10:12:29'de yazılmıştır. |

|

| |

|

|

|

|

|

a. Email Adres İfşası Nedir ve Neye Sebep Olur?

Web uygulamalarında eposta adreslerine yer verilmesine eposta ifşası adı verilir. Web uygulamaları içerisinde yer alan eposta adreslerinin varlığı bir güvenlik zafiyeti doğurur demek tam doğru olmasa da bir miktar doğruluk payına sahiptir. Saldırganlar web uygulamalarındaki eposta adreslerini otomatik eposta yakalayıcısı araçlar kullanarak elde edebilirler. Buradan hareketle bu adreslere yoğun bir spam yağmuru saldırısı yapabilirler (b... [Devamı] |

| Bu yazı 25.08.2024 tarihinde, saat 14:21:59'de yazılmıştır. |

|

| |

|

|

|

|

| Feature Policy kullanıcıların tarayıcılarda görüntüledikleri web sitesinde hangi feature (mikrofon, kamera, …) ve API’ları (geo konumlama,...) kullanabileceğini / izinli olduklarını kontrol eden bir http response başlığıdır.

Http response paketleri feature policy başlığı ile gönderildiklerinde gelen paketler tarayıcıya belirtilen feature veya api deaktif halde yansıyacaktır. Tarayıcıda (arayüzde) kullanıcı deaktif bu feature ve api’ı aktif edemeyecektir. Çünkü response paket okunmuş / ... [Devamı] |

| Bu yazı 25.08.2024 tarihinde, saat 14:30:43'de yazılmıştır. |

|

| |

|

|

|

|

| Bu makale başka bir makale ile ilintilidir. Zincir şu şekildedir:

HTTP Strict Transport Security (HSTS) Başlığı Nedir

SSLStrip Saldırısı Nedir ve Nasıl Uygulanır

a. SSLStrip Saldırısı Nedir?

SSLStrip ya da diğer adıyla HTTPS-to-HTTP-Downgrading kullanıcıların web uygulamasını https üzerinden kullanması gerekirken http üzerinden kullanmasına sebep olan bir saldırı türüdür. Saldırı kabaca lokal ağdaki bir kullanıcı ile web sunucu arasına lokal ağdaki saldırgan... [Devamı] |

| Bu yazı 25.08.2024 tarihinde, saat 17:22:37'de yazılmıştır. |

|

| |

|

|

|

|

|

a. Insecure Frame Usage (External) Nedir?

Insecure Frame Usage (External) zafiyeti harici bir içeriğin iframe ile güvensiz bir şekilde web uygulamasına yerleştirilmesine denir.

b. Insecure Frame Usage zafiyeti nasıl kapatılır?

Insecure Frame Usage zafiyeti iFrame'e sandbox attribute'unu koyarak kapatılır. Sandbox attribute'u konulduğunda iframe'in getirdiği içeriğe verdiği izinler tamamen kapatılmış olur. Sandbox'a konulacak izinler ile de iframe getirdiği içeriğe ... [Devamı] |

| Bu yazı 26.08.2024 tarihinde, saat 18:27:00'de yazılmıştır. |

|

| |

|

|

|

|

|

a. SSL / TLS Nedir?

SSL Netscape şirketi tarafından 1994 yılında World Wide Web'de güvenli iletişim kurma amacıyla geliştirilmiştir. Ardından Internet Engineering Tast Force kuruluşu aynı işlevi gerçekleştiren standard bir protokol geliştirme işine girişmiştir. Bu iş için SSL 3.0 'ı temel almışlardır ve 1999 yılında SSL'in yeni bir versiyonu olan TLS protocol'ünü geliştirmişlerdir.

SSL ve TLS web tarayıcı ve sunucu arasındaki iletişimde güvenli trafiği temin eden en yayg... [Devamı] |

| Bu yazı 27.08.2024 tarihinde, saat 15:39:59'de yazılmıştır. |

|

| |

|

|

|

|

| Content-Type hem http request'te hem de http response'da paketin body'sindeki dosyanın türünü belirtmek için kullanılan bir header'dır. Bir dosya upload'layacaksak upload'ladığımız dosyanın türü http request'teki Content-Type header'ı ile gider. Eğer bir tarayıcıdan bir dosya görüntüleyeceksek (talep edeceksek) sunucudan gelen dosyanın türü bilgisi http response'daki Content-Type header'ında gelir.

"Missing Content-Type header" zafiyeti http request'ten ziyade http response'daki Content... [Devamı] |

| Bu yazı 27.08.2024 tarihinde, saat 16:57:45'de yazılmıştır. |

|

| |

|

|

|

|

|

(-) Birebir uygulanmamıştır.

a. Subresource Integrity Nedir?

Web uygulamaları js kütüphanelerini, css dosyalarını yada resim dosyalarını third party konumlardan dahil edebilmekteler. Örneğin bir web uygulaması jquery kütüphanesini CDN ile uygulamaya dahil edebilir. Fakat şayet CDN sunucusu hack'lenirse saldırgan CDN sunucusundaki javascript dosyalarına kendi javascript kodlarını girebilir ve böylece istemci varsayılan olarak gelen javascript dosyasını alarak cross site sc... [Devamı] |

| Bu yazı 27.08.2024 tarihinde, saat 17:28:13'de yazılmıştır. |

|

| |

|

|

|

|

| Cacheable Https Response açıklığı son kullanıcı bilgisayarlarına fiziksel olarak erişim imkanına sahip olan saldırganların (örn; ortak bilgisayarların kullanıldığı internet cafe, havaalanı terminalleri, ev gibi mekanlarda) eğer son kullanıcı bilgisayarında cache’lenmiş halde hassas veri içeren https web site sayfaları mevcutsa o web siteleri saldırganların sonradan son kullanıcı bilgisayarında web tarayıcıda tarayıcı geçmişinden açması sonucu hassas verileri görüntüleyebilmesi açıklığına denir. ... [Devamı] |

| Bu yazı 27.08.2024 tarihinde, saat 18:31:30'de yazılmıştır. |

|

| |

|

|

|

|

|

a. Cross Site Request Forgery Nedir?

Cross Site Request forgery saldırısı kullanıcının oturum açtığı bir web sitesi yan sekmedeyken saldırganın sitesine uğraması ya da saldırgandan gelen mail'i açması sonrası gelen linki tıklamasıyla (ya da tetiklemesiyle) beraber oturum açtığı web sitesinde istemediği bir eylemi gerçekleştirmesine denir. Örneğin kullanıcı bir bankacılık sitesinde oturum açmış olabilir ve yan sekmede ise saldırganın sitesine ya da mail'ine yönlenmiş olabilir. Sald... [Devamı] |

| Bu yazı 27.08.2024 tarihinde, saat 18:37:21'de yazılmıştır. |

|

| |

|

|

|

|

|

İçindekiler

a. Origin Nedir?

b. Same Origin Policy (SOP) Nedir?

c. Same Origin Policy (SOP) ve Web Uygulamalarda Third Party Content (Üçüncü Taraf İçerik) Çalıştırma Hakkında

d. Same Origin Policy’nin Web Tarayıcılarda Varsayılan Olarak Uygulanması

e. Cross Origin Resource Sharing (CORS) Nedir?

f. Cross Origin Resource Sharing (CORS) İstek Türleri

1. Simple Request

2. Preflight Request

g. CORS İsteği Alabilen Web Sitelerin Güvensiz “Access-Control-Allow-O... [Devamı] |

| Bu yazı 27.08.2024 tarihinde, saat 19:26:11'de yazılmıştır. |

|

| |

|

|

|

|

|

a. Remote File Inclusion (RFI) Saldırısı Örneği

Aşağıdakini kodlamış bir web geliştiricisi

<a href="index.php?page=file1.php">Files</a>

<?php

$page = $_GET[page];

include($page);

?>

page parametresinin değerini kendi koyduğu için php kodlamasında bu parametreyi çekerken aldığı değeri filtreleme gereği duymaz. Fakat saldırgan Firebug gibi bir araçla <a> tag’ının içerdiği linkin parametre değerini kendi sitesi yaparak bir sh... [Devamı] |

| Bu yazı 27.08.2024 tarihinde, saat 23:06:11'de yazılmıştır. |

|

| |

|

|

|

|

| Merhaba arkadaşlar. Bu yazımda sizlere Tamper Data hakkında bildiklerimi aktarmaya çalışacağım.

a. Tanım

Tamper Data bir Firefox eklentisidir ve bana göre Firefox eklentileri arasında en faydalı olanıdır :) Kullanabilmek için bilgisayarınıza önce Firefox, ardından Tamper Data eklentisini yüklemeniz gerekiyor.

b. Ne işe yarar?

HTTP/HTTPS başlıklarını ve POST/GET parametrelerini izleyip değiştirmeye ve kaydetmenize yarayan bir eklentidir. P... [Devamı] |

| Bu yazı 27.08.2024 tarihinde, saat 23:44:15'de yazılmıştır. |

|

| |

|

|

|

|

| İstemcilerin web sunucularına gönderdiği HTTP Request paketlerinde yer alan bir HTTP Request header'ı olan User Agent sunucuların kendisine ziyaret eden istemcilere uygun formatta içerik sunabilmeleri için kullanılmaktadır. Yani örneğin telefondan bir web sitesine bağlandığımızda web sitesi yazılımı kendisine gelen talepteki User Agent'a bakarak talebin telefondan geldiğini görür ve sitenin mobil versiyonunu cevap olarak döner. User Agent'ın bu yararlı kullanımı bazı sakıncalar da doğurmaktadır.... [Devamı] |

| Bu yazı 27.08.2024 tarihinde, saat 23:56:02'de yazılmıştır. |

|

| |

|

|

|

|

| Web Hosting ve VPS Hosting hizmetleri arasında çok ince benzerlik olmakla birlikte faydalı olabilecek farklılıklar da mevcuttur. Her iki hizmet türü de ihtiyaçlarını karşılayan kişiyi memnun etmekte ancak VPS Hosting tarafında hem servis sağlayıcının hem de hizmet alan kişinin alması gereken yol biraz daha fazladır.

Web Hosting

Web Hosting web site dosyalarınızı veya bir uygulamanızı internet üzerinden bir alan adı ile her yerden erişilebilir kılan bir servistir. Bir Web Hostin... [Devamı] |

| Bu yazı 28.08.2024 tarihinde, saat 17:54:40'de yazılmıştır. |

|

| |

|

|

|

|

|

a. OWASP Mutillidae Nedir

Mutillidae kasıtlı güvenlik açıklıklarına sahip ve sızma tekniklerini öğretici OWASP'ın geliştirdiği bir web uygulamadır. Üzerinde web sızma teknikleri ile pratikler yapmayı sağlar.

b. OWASP Mutillidae'nin Sunduğu Açıklıklar

Kasıtlı zafiyetlere sahip owasp'ın mutillidae web uygulamasında 31 Temmuz 2013 tarihli versiyonunda şu kasıtlı açıklıklar mevcuttur.

SQL Injection

O/S Command injection

JSON injection

HTML injection

... [Devamı] |

| Bu yazı 28.08.2024 tarihinde, saat 18:09:27'de yazılmıştır. |

|

| |

|

|

|

|

| Mobil penetrasyon testi mobil cihazlardaki (telefon, tablet,…) barınan apk / ipa uygulamalara yapılan test / analiz işlemlerine denmektedir. Mobil penetrasyon testleri kapsam olarak mobil cihazlardaki uygulamaların (apk’ların / ipa'ların) decompile edilmiş kodlarında (.java kodlarında) bir tür statik analiz yapmaya, uygulama (.apk / .ipa) çalışır haldeyken dinamik analiz yapmaya, uygulamada tersine mühendislik ile gömülü zararlı var mı tespiti / incelemesi yapmaya ve uygulamanın bir web sunucuyl... [Devamı] |

| Bu yazı 28.08.2024 tarihinde, saat 18:25:45'de yazılmıştır. |

|

| |

|

|

|

|

|

a)

.APK vs. .IPA

Mobil akıllı telefonlarda uygulama mağazalarından indirdiğimiz uygulamalar android cihazlara .apk şeklinde, iOS cihazlara .ipa şeklinde inerler ve kurulurlar.

APK android cihazların bir dosya uzantısıdır. IPA iOS cihazların bir dosya uzantısıdır.

Kaynak:

https://geekflare.com/mobile-app-security-scanner/

https://en.wikipedia.org/wiki/.ipa

https://thebigbrains.com/full-form-of-apk-and-ipa/

https://medium.com/productmafia/ne... [Devamı] |

| Bu yazı 28.08.2024 tarihinde, saat 20:54:02'de yazılmıştır. |

|

| |

|

|

|

|

| Kerberos bir yetkilendirme methodudur. Yani sunucu - istemci (Master – Slave) cihazlarının yer aldığı örneğin bir iş yeri network'ünde istemcilerin sunucuya bağlanma talepleri sonrası sunucunun istemciyi authenticate etme işlemine denir. Bu yetkilendirme işlemi kerberos protokolüyle yapılacağı gibi Kerberos'un alternatifi protokollerle de yapılabilir. Fakat güvenli olduğu için Kerberos revaçtadır.

Yararlanılan Kaynaklar

http://searchsecurity.techtarget.com/... [Devamı] |

| Bu yazı 29.08.2024 tarihinde, saat 19:27:30'de yazılmıştır. |

|

| |

|

|

|

|

|

# IIS servisini restart'lar.

iisreset

# Dosya içeriğini yazdırır.

type dosyaAdi

# Dosya oluşturur ve içeriği dosyaya yazar.

echo Hack'lendin Koçum > hacked.txt

# Boş içerikli dosya oluşturmak için echo

# işe yaramadi. Fakat aşağıdaki işe yarıyor.

type NUL > dosyaIsmi.txt

# Dosyayı siler.

del hacked.txt

# Dosyayı yeniden adlandırır.

rename "hacked.txt" "hacked.php"

# Sisteme kullanıcı ekler.

net user kullaniciAdim Parolam123 /add

# Si... [Devamı] |

| Bu yazı 29.08.2024 tarihinde, saat 19:40:02'de yazılmıştır. |

|

| |

|

|

|

|

| Internet şöyle bir yapıya sahiptir (NOT: Şemayı aşağıdan yukarıya doğru oku (!) Yoksa anlamazsın).

- İnternet hücre hücre LAN'lardan oluşan ve bunları birbirine bağlayan router zincirlerinden oluşan ağa denir.

- Her ev bir LAN'dır. Evlerimizdeki router'lar şehir router'larına, şehir router'ları ISP ana router'ına, ISP ana router'ı omurgaya çıkarır ve atlantik ötesine böylece ulaşırız.

- Ülkemizdeki yerel web sitelerine ISP ana router'ına uğrayıp omu... [Devamı] |

| Bu yazı 30.08.2024 tarihinde, saat 20:28:22'de yazılmıştır. |

|

| |

|

|

|

|

| DNS'ler varsayılan olarak UDP protokolü üzerinden çalışırlar. UDP protokolünde TCP'deki gibi 3 yollu el sıkışma olmadığı için IP spoofing yapmak mümkündür. Yani saldırgan bir DNS sunucusuna kaynak IP'sini farklı göstererek sorgu gönderilebilir.

Peki IP spoofing ile DNS sunucularına yapılan DOS saldırılarını DNS sunucuları nasıl engelleyebilirler? Ya da DNS sunucuları yapılanın bir saldırı olduğunu, yani gelen paketin kaynak IP'sinin sahte olduğunu nasıl anlayabilirler? Bunları DNS sunu... [Devamı] |

| Bu yazı 30.08.2024 tarihinde, saat 21:48:18'de yazılmıştır. |

|

| |

|

|

|

|

| DNS Zone bir DNS sunucusundaki sorgulanan domain'e ait dns kayıtlarının tümüne verilen addır. Yani örneğin mayasoft.com.tr domain'i sorgulanıyorsa yetkili dns sunucusunda bu domain'e ait A kaydı, SOA kaydı, NS kaydı ve PTR kaydı yer alacaktır. İşte domain'e ait bu kayıtların tümüne bir zone adı verilmektedir.

Aşağıda DNS sunucusundaki mayasoft.com.tr zone'unu görmektesiniz:

$TTL 10800 ; 3 hours

@ IN SOA aybiem.mayasoft.com.tr. root.mayasoft.com.tr. (

200... [Devamı] |

| Bu yazı 30.08.2024 tarihinde, saat 22:02:13'de yazılmıştır. |

|

| |

|

|

|

|

|

a. NAT Tanımı

NAT İnternet Servis Sağlayıcısının modem başına bir tane verdiği public IP'yi yerel ağdaki bilgisayarlar arasında paylaştırmayı sağlayan bir teknolojidir. Router'lara has bu teknoloji ile yerel ağdaki her bilgisayar internete çıkabilmektedir.

Yerel ağda bilgisayarınızdan bir istek gönderdiğinizde bu istek önce router'ınızın ethernet (eth0) arayüzüne gelir. Sonra router'ınız yaptığınız istek için NAT tablosuna bir kayıt girer. Bu kayıtta isteği yapan bilgisayar... [Devamı] |

| Bu yazı 30.08.2024 tarihinde, saat 22:13:57'de yazılmıştır. |

|

| |

|

|

|

|

| Adım adım bir sistem kabaca şu şekilde ele geçirilebilir:

Web açıklığı bulunur.

Açıklık kullanılarak reverse_shell yerleştirilir.

Reverse_shell+nc kullanılarak sistemde komut satırına ulaşılır.

Hedef sistemde kernel yamaları eksikse (%80) uygun exploit bulunarak sistemde root hakları elde edilir. (Privilage Escelation)

Şimdi bu aşamaları teker teker izah edelim. Hedef sistemdeki Reverse shell payload'u bizim sisteme durmadan bağlantı sunacaktır. nc ile kendi makinamızd... [Devamı] |

| Bu yazı 30.08.2024 tarihinde, saat 22:28:26'de yazılmıştır. |

|

| |

|

|

|

|

|

a. Belgenin Çıkış Noktası

Bu belge BGA'nın Nmap Kullanım Kitapçığı makalesine çalışmam sonucu çıkarılan notlarımı kapsamaktadır. Alıntılar ve kişisel ilavelerim yer almaktadır.

Çalışılan Belge:

https://www.bgasecurity.com/makale/nmap-kullanim-kitapcigi/

Bu belgenin bir sonraki bölümü bir başka blog girdisinde olacaktır. Seri şu şekildedir:

Nmap Kullanımı 1 - Çıkardığım Notlarım

Nmap Kullanımı 2 - Çıkardığım Notlarım

b. Çıkard... [Devamı] |

| Bu yazı 31.08.2024 tarihinde, saat 12:43:35'de yazılmıştır. |

|

| |

|

|

|

|

|

a. Belgenin Çıkış Noktası

Bu belge illeg4lizm.com dökümanına ve Youtube "thenewboston" kanalındaki videolara çalışmam sonucu çıkarılan notlarımı kapsamaktadır. Alıntılar ve kişisel ilavelerim yer almaktadır.

Çalışılan Dökümanlar:

http://www.illeg4lizm.com/konu-nmap-kullanimi-genis-anlatim.plain

https://www.youtube.com/playlist?list=PL6gx4Cwl9DGBsINfLVidNVaZ-7_v1NJIo

Bu belge önceki belgenin devam notlarıdır. Seri şu şekildedir:

Nmap Kul... [Devamı] |

| Bu yazı 31.08.2024 tarihinde, saat 19:50:01'de yazılmıştır. |

|

| |

|

|

|

|

|

a. OSI veya TCP/IP Ne iş Yapar?

Bilgisayarlar internette birbirleriyle paket alışverişi yaparlarken paketleri okuma konusunda ortak bir standarda ihtiyaç duymuşlardır. Yani uzun 1 ve 0 bitlerinden oluşan bir ipi andıran paketlerin başı, ortası, kalan kısmı,..., sonu gibi kısımlarını standartlaştıracak bir yapıya ihtiyaç duyulmuştur. Ortaklaşa bir standard olursa paketi veren bilgisayar paketi alan bilgisayarın uzun 1 ve 0 bitlerinden oluşan ipi (paketi) olması gerektiği gibi okuduğu... [Devamı] |

| Bu yazı 31.08.2024 tarihinde, saat 22:05:59'de yazılmıştır. |

|

| |

|

|

|

|

| Proxy ve VPN'nin ikisi de aradaki adam rolünü oynarlar ve bizim farklı bir IP ile internette gezinmemizi sağlarlar. Ancak Proxy yöntemi trafiğimizi şifrelemezken VPN yöntemi trafiğimizi şifrelediğinden bu noktada ayrışırlar.

Yukarıda proxy kullanıldığında proxy server'a giden trafiğimizin şifrelenmediğini, VPN kullanıldığında ise trafiğimizin şifrelenerek gittiğini görmektesiniz. Proxy'nin encryption eksikliği nedeniyle içinde bulunduğumuz Wifi ağında... [Devamı] |

| Bu yazı 31.08.2024 tarihinde, saat 22:13:20'de yazılmıştır. |

|

| |

|

|

|

|

|

Tespit 1

Bir router'ın arayüzüne web üzerinden bağlandığımda Firewall menüsünün olduğunu gördüm. Demek ki router bir firewall'a sahip.

Router firewall log'larını depolatmak için bir syslog server IP'si göstermemi istiyor. Ayrıca firewall'ın karşılaştığı hangi eylemlerin log'lanması isteniyor diye bir seçenek de sunuyor. Seçenekler şöyle:

- İzin Verilen Bağlantılar log'lansın.

- Engellenen Bağlantılar log'lansın.

- Bilinen İnternet Saldırıları ... [Devamı] |

| Bu yazı 31.08.2024 tarihinde, saat 22:25:40'de yazılmıştır. |

|

| |